F5 BIG-IP 平台,让 Exchange 移动设备更加安全

随着移动设备在工作场所的使用不断增加,企业资产所面临的风险以及降低这些风险的需求也与日俱增。对于许多企业来说,为企业资产(如 Microsoft Exchange)提供远程移动设备访问不仅是执行高标准的体现,也是一种业务需求。因此,管理员必须寻求可以平衡流动员工要求和保护企业资产需求的方法。而 F5 BIG-IP Application Delivery Controller (ADC) 便是您的得力帮手。

本文会提供有关利用 BIG-IP Access Policy Manager (APM) 和 BIG-IP Application Security Manager (ASM) 来显著增强 Exchange 2010 移动设备安全性的指导。

虽然本指南会介绍在 Exchange 2010 环境中保护移动设备安全的功能和经过测试的解决方案,但绝不代表所有可用的选项。BIG-IP 产品线(包括 BIG-IP LTM、APM、ASM 等)的最大优势之一是其灵活性。本技术简介的主要目的不仅是提供实用的指导,而且还为了展现 BIG-IP 产品的强大功能和灵活性。我们已假设读者具备 BIG-IP Local Traffic Manager (LTM) 的一般管理知识,并熟悉 BIG-IP APM 和 ASM 模块。

出于配置和测试本简要指南的目的,我们会用到以下 BIG-IP 产品和软件。

| 产品 | 版本 |

|---|---|

| BIG-IP Local Traffic Manager (LTM) | 版本 11.1 和 11.2 |

| BIG-IP Access Policy Manager (APM) | 版本 11.1 和 11.2 |

| BIG-IP Application Security Manager (ASM) | 版本 11.1 和 11.2 |

| Apple iPhone 4 和 4S | iOS 版本 5.1.1 |

| Windows Phone 7 - Dell Venue Pro | 操作系统版本为 7.0.7392.212 |

- Microsoft Exchange Server 2010 (BIG-IP v11: LTM, APM, Edge Gateway) 部署指南:http://www.f5.com/pdf/deployment-guides/microsoft-exchange2010-iapp-dg.pdf

- BIG-IP 产品系列概述:http://www.f5.com/products/big-ip/

客户端访问服务器角色 (CAS) 在 Exchange 2010 中是所有客户端流量(包括移动设备)的访问点。更具体地说,大多数移动设备利用 Exchange ActiveSync 来访问邮箱信息。允许从容易被入侵的移动设备访问企业环境会带来重大风险。因此,部署一个多因素解决方案至关重要,该解决方案不仅可以对用户进行身份验证和授权,还可以对设备进行身份验证和授权。

BIG-IP 系统上的 BIG-IP APM 模块与 BIG-IP LTM 的反向代理功能可以共同运作,为关键业务应用提供安全的预身份验证(包括端点检查)。流量管理决策可在网络外围以组或个人为单位进行并予以执行。以下部分利用 BIG-IP APM 模块提供基于用户名和密码、设备 ID 和客户端证书的访问,同时仍允许使用内置的 Exchange 安全功能,如 ActiveSync 策略和远程设备擦除。

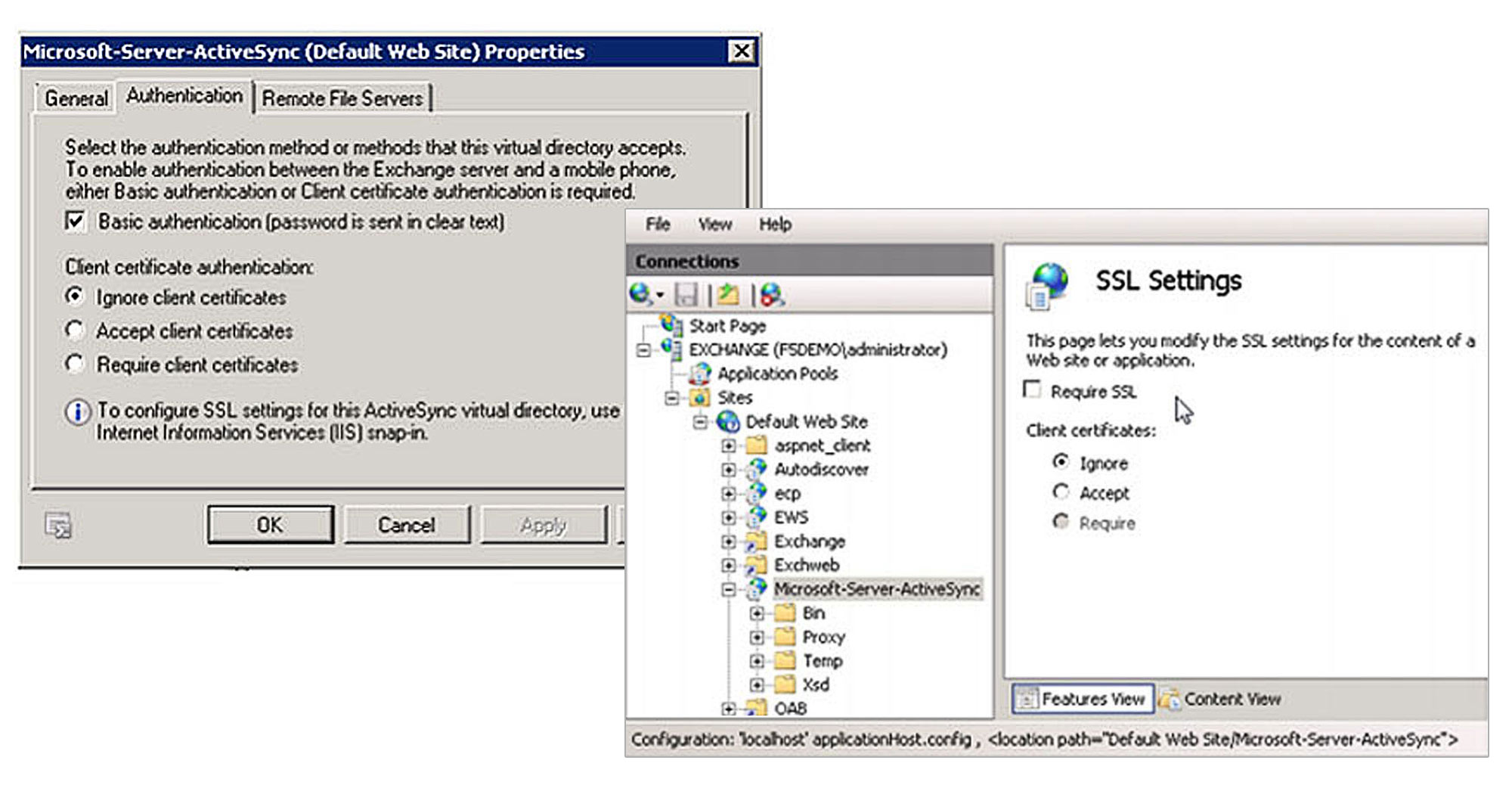

为了方便 SSL 卸载到 BIG-IP 系统(以及预身份验证),Exchange ActiveSync 配置和策略会利用默认设置。

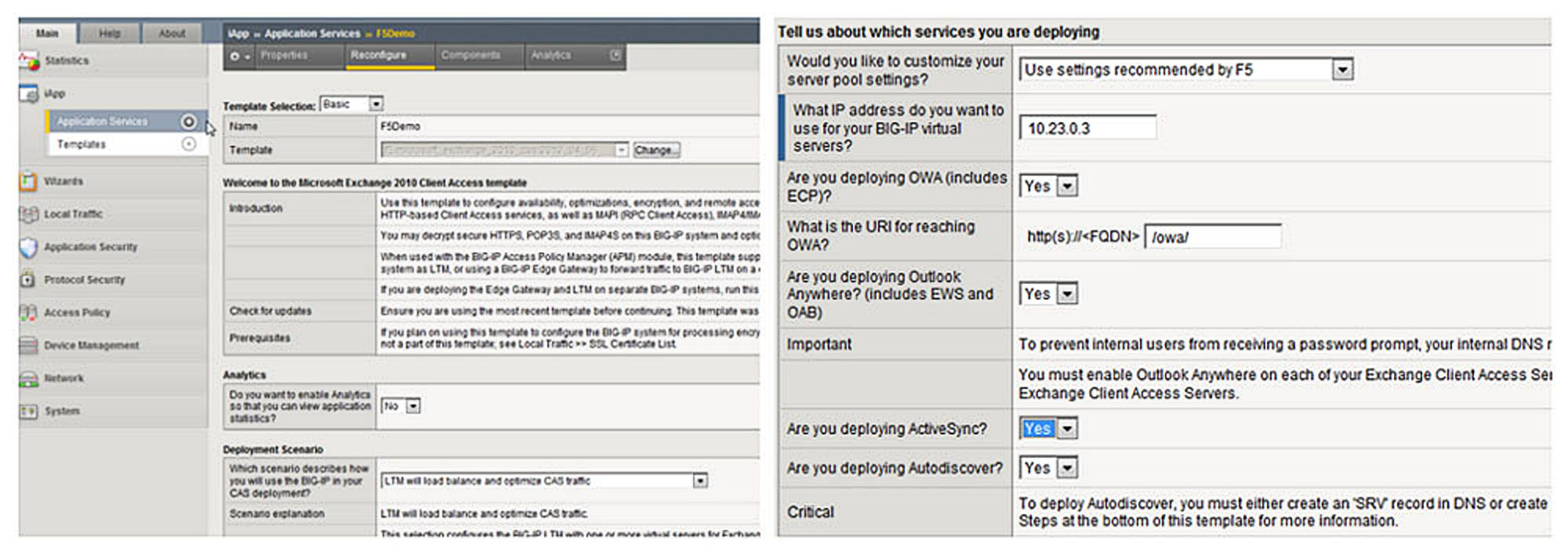

成功配置和部署 BIG-IP APM 始于 F5 iApps。iApps(F5 iApps:将应用交付移动到网络之外)首次于 11.0 版本推出,可以提供高效且用户友好的方法,将关键业务应用快速部署到网络。

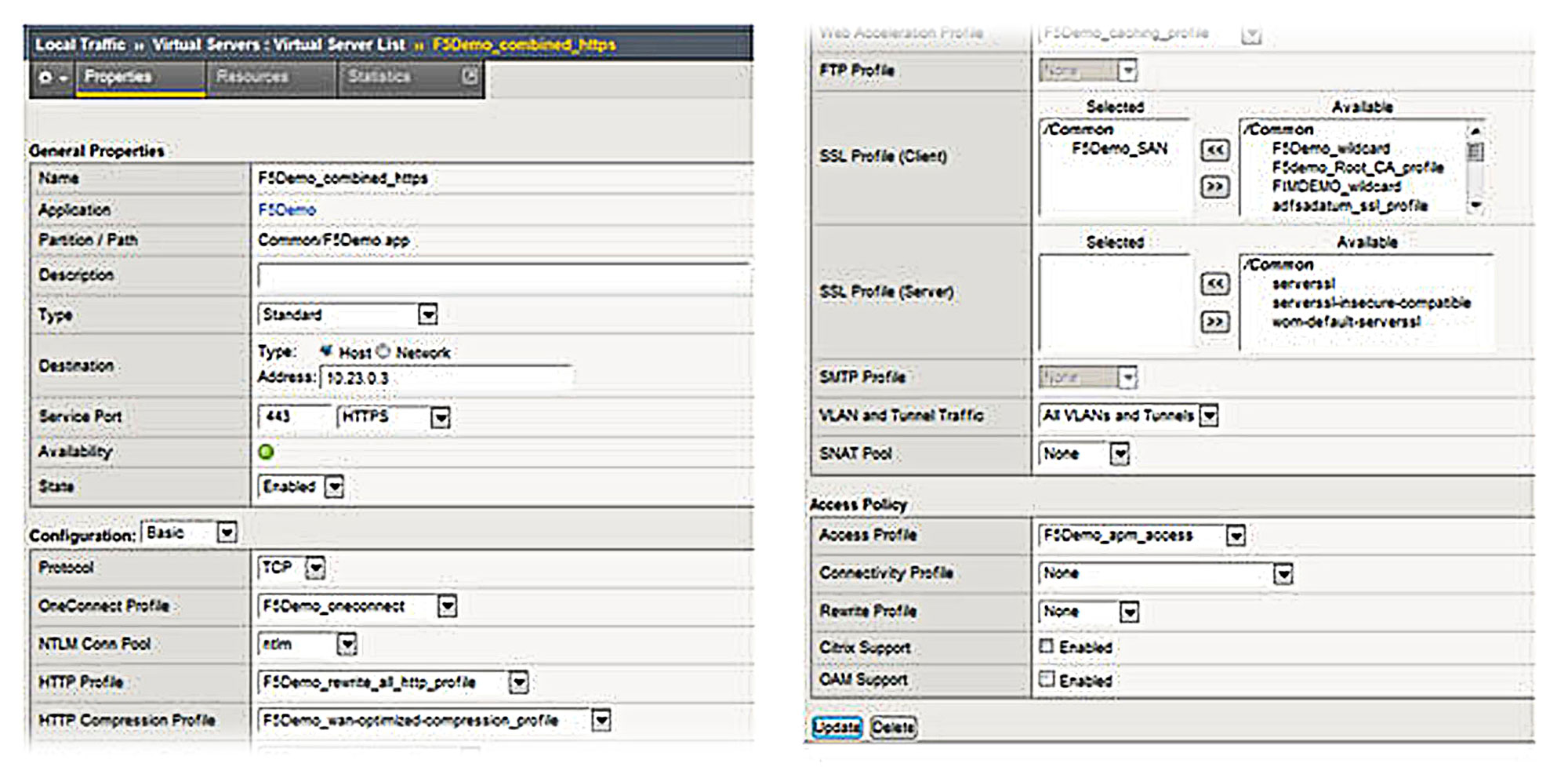

如下图所示,作为本指南的起点,Exchange 环境将通过 Exchange 2010 iApp 进行部署。利用菜单驱动器配置界面,基础 iApp 配置对 Exchange 2010 CAS 环境的访问,包括对 Exchange ActiveSync 的访问。

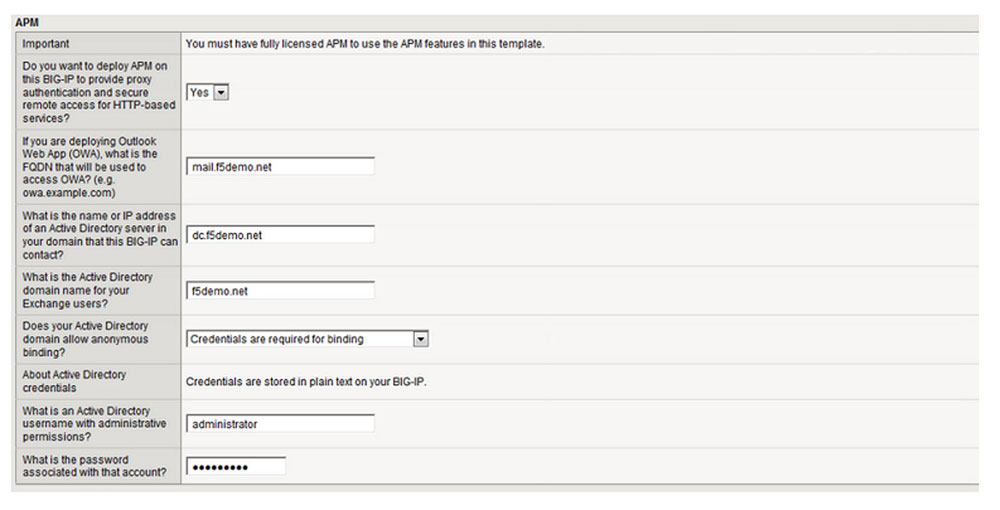

BIG-IP APM 配置通过 iApp 执行。

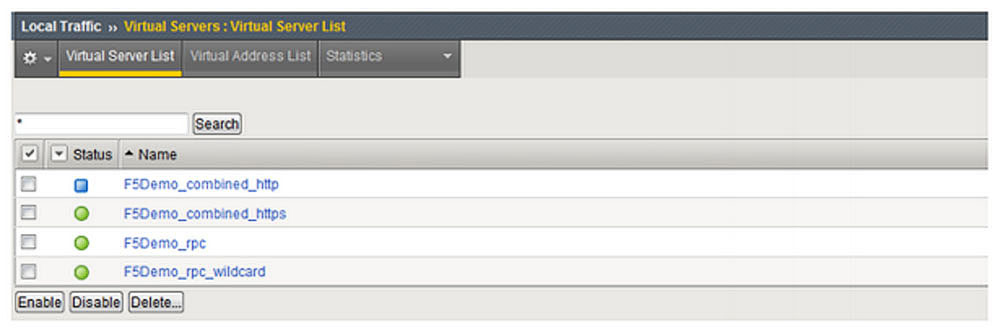

下图展示的是已完成的部署。

BIG-IP 系统的这一基本配置可以提供高级流量管理和优化功能,包括负载均衡、压缩、缓存和会话持续性。此外,还可以为所有基于网络的流量提供预身份验证,包括来自 Outlook Web Access、Outlook Anywhere 和 Exchange ActiveSync 的流量。凭据(用户名和密码)由 BIG-IP 系统请求并予以接收,然后根据 Active Directory 对用户进行身份验证。只有经过适当身份验证的用户才允许进入企业的内部环境。

为了进一步加强安全态势,许多企业希望限制预先批准的移动设备对公司电子邮件的访问。这些经批准的设备可以分配给特定的用户,也可以暂存在设备池中,根据需求向用户提供。利用 BIG-IP APM 的灵活性和与移动设备相关联的唯一设备 ID,可以轻松修改之前配置的 Exchange 部署,以根据用户名和密码以及物理设备强制执行访问。

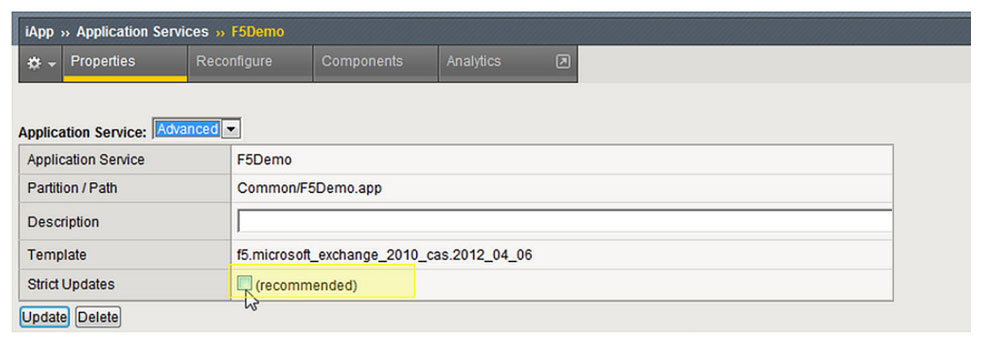

在修改 BIG-IP 配置之前,需要将 iApp 创建的配置设置为允许非 iApp 更新。这需要通过修改特定应用服务的属性来完成(参见下文)。

BIG-IP 系统可以配置为在身份验证过程中使用经批准的设备池。只有拥有经批准设备(包括在共享池中的设备)的身份验证用户才能获得对 Exchange 环境的移动访问。这种方法利用集中的可接受设备池,并允许管理员根据需要灵活地将设备“签出”给各终端用户。

在当前 BIG-IP 部署中执行以下步骤。

在当前 BIG-IP 部署中执行以下步骤。

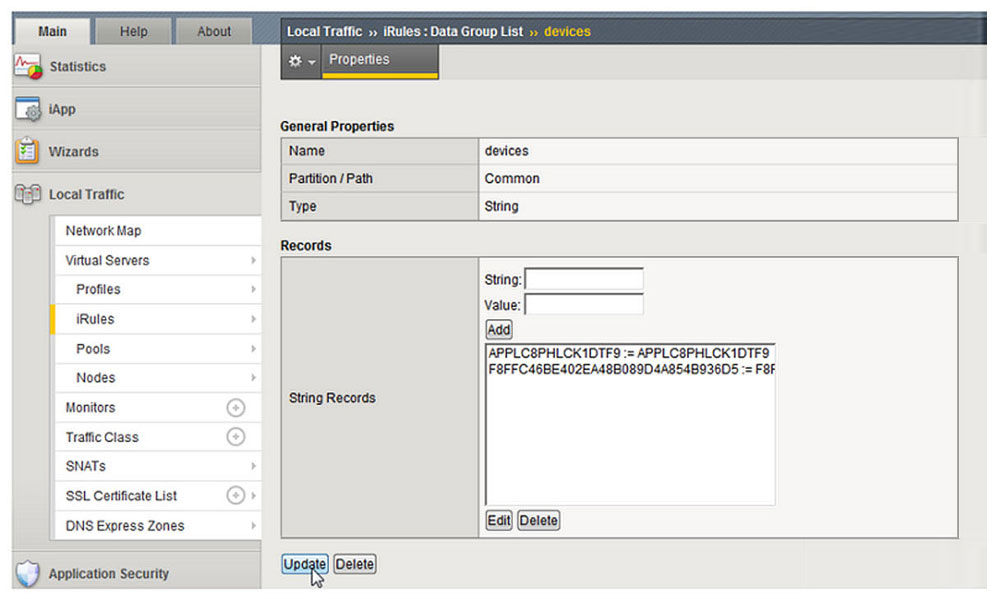

1. 创建包括所有相关设备 ID 的数据组列表。

作为在 BIG-IP Web GUI 中输入设备 ID 的替代方法,使用 BIG-IP 系统的 iFile 功能引用外部文件。详细内容请参见 DevCentral https://community.f5.com/t5/technical-articles/v11-1-ndash-external-file-access-from-irules-via-ifiles/ta-p/287683

2. 利用现有访问策略

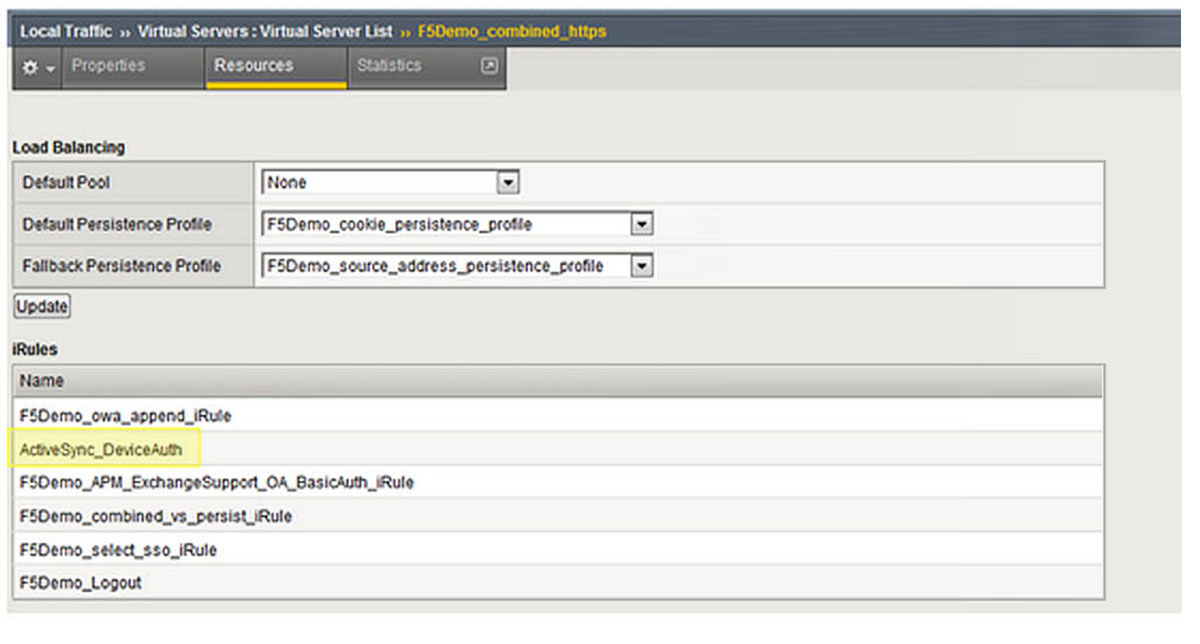

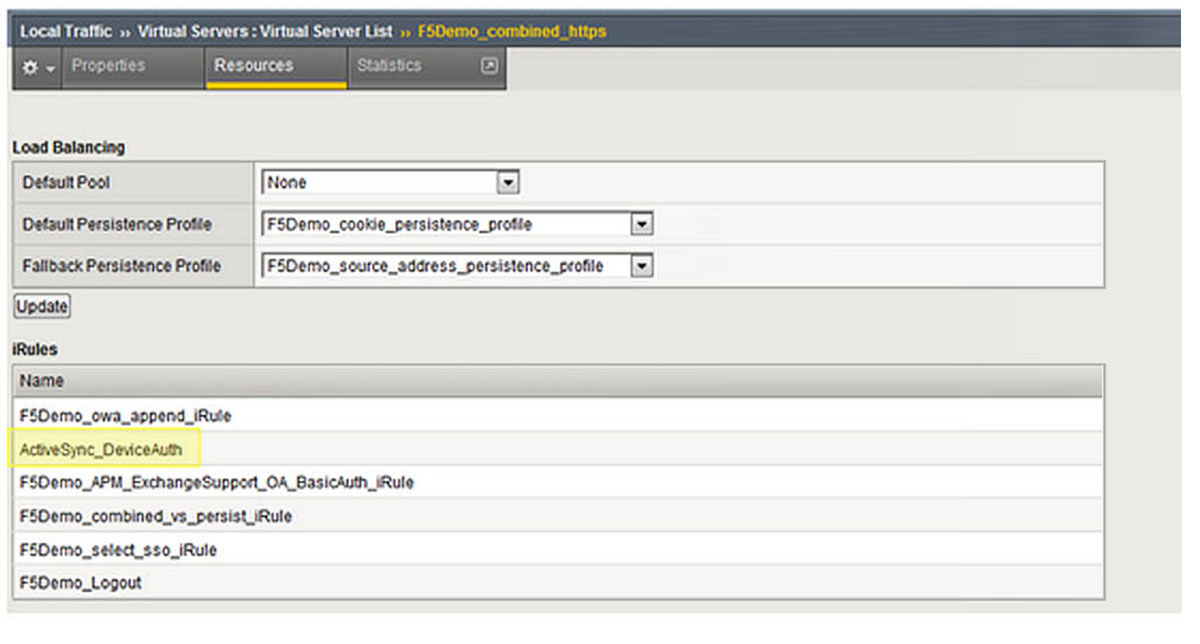

3. 创建 F5 iRule 并与 Exchange HTTPS 虚拟服务器相关联。iRule 将客户端连接的设备 ID(包含在 HTTP 查询中)与之前创建的数据组列表中存储的设备 ID 进行比较。如果设备 ID 不在可接受设备列表中,则会终止会话并拒绝访问。

关于 Base64 编码的说明:不同的移动操作系统供应商(例如 Apple iOS、Android 和 Windows Phone)访问 ActiveSync 的方法和程度可能会有所不同。一些设备(如 Windows Phone 7)使用 Base64 编码,必须进行解码才能识别设备 ID。上面引用的 iRule 将决定 HTTP 查询是否要根据需要进行编码和解码。

尽管不会如上述示例简单明了,但 BIG-IP APM 还可以用来查询 Active Directory 中的用户属性。为了促进用户到设备的访问安全映射,可以利用 Exchange 2010 自定义属性来存储每个用户的可接受设备 ID。随后,在身份验证过程中,BIG-IP APM 可以查询这些用户属性,以强制执行移动设备访问。

在当前 Exchange 2010/BIG-IP 部署上执行以下步骤。

在当前 Exchange 2010/BIG-IP 部署上执行以下步骤。

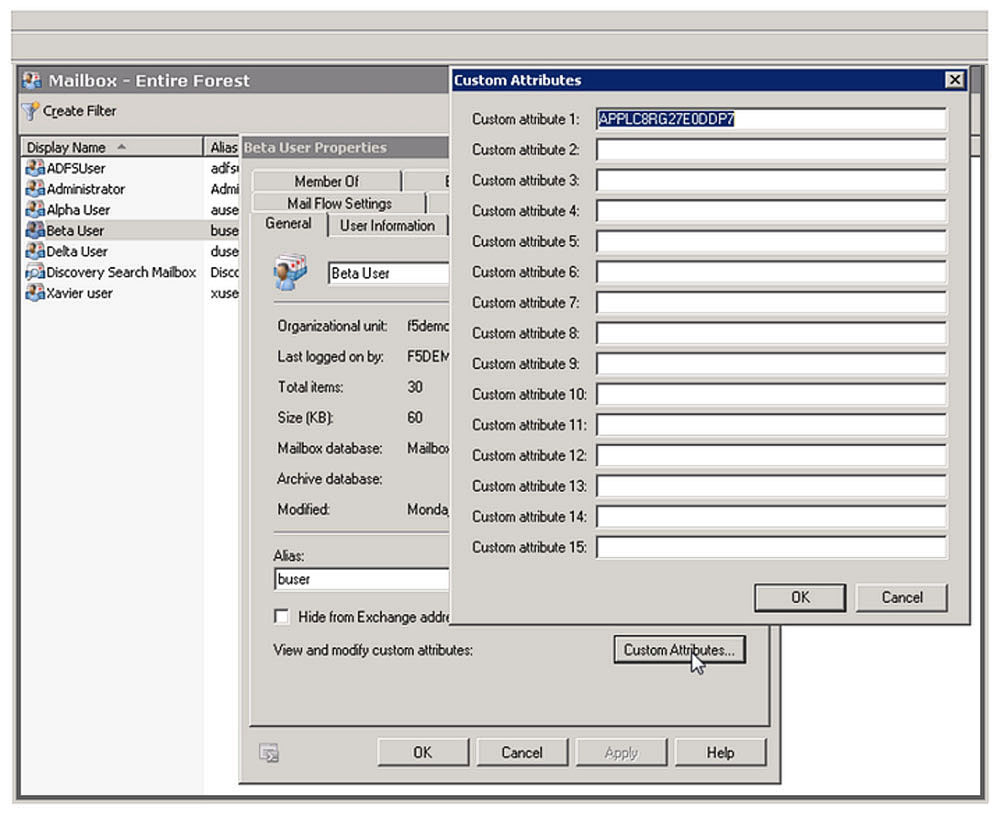

1. 用户邮箱的自定义属性由特定用户可接受的设备 ID 填充。鉴于以下示例用途,会将特定邮箱分配给三个设备。设备 ID 可以存储在“自定义属性”1、2 和 3 中。

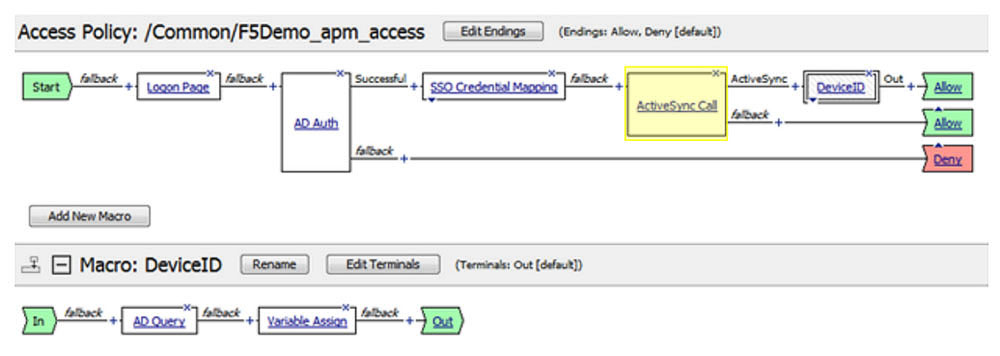

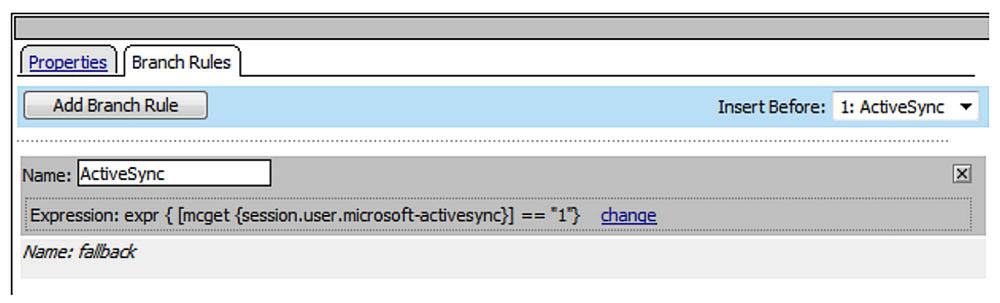

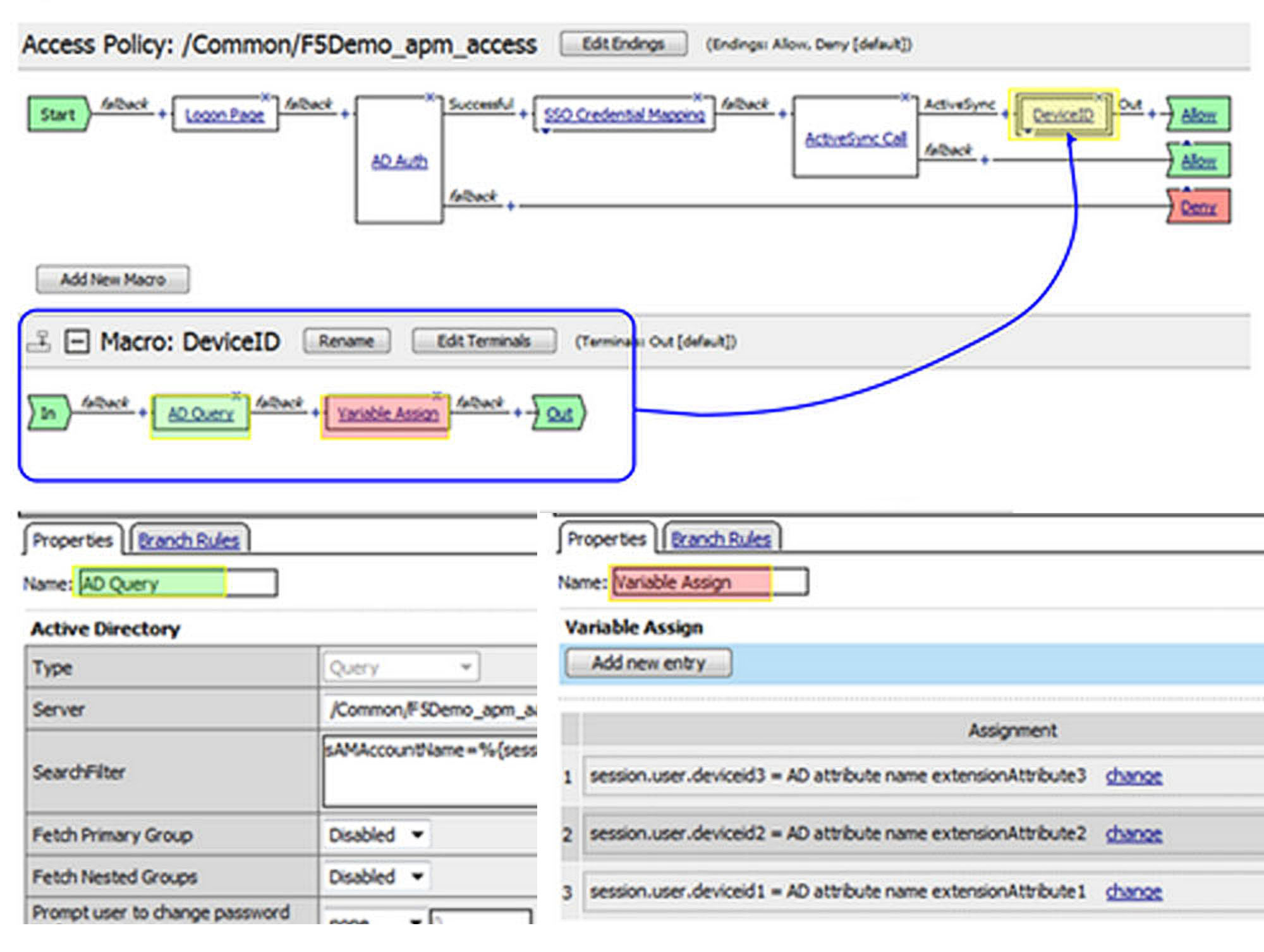

2. 现有 BIG-IP APM 访问策略已修改。配置空元素来确定当前会话是否是 ActiveSync。

3. 如果会话是 ActiveSync,则会利用执行用户属性 AD 查询的宏,并捕获设备 ID 作为会话变量。

4. 创建 iRule,并与 Exchange HTTPS 虚拟服务器相关联。iRule 将客户端连接的设备 ID(包含在 HTTP 查询中)与会话变量进行比较。如果客户端设备 ID 与先前分配给用户的设备之一不匹配,则会终止会话并拒绝访问。

使用客户端证书可能是保护移动设备安全最具有挑战性(因此很少使用)的方法之一。在本机 Exchange 实施中,必须创建存储在 Active Directory 的单个证书,并分发到设备。此外,为了启用 CAS 阵列的此类身份验证,到达 CAS 服务器的流量必须进行加密。

BIG-IP 系统能够对传输到内部 CAS 服务器场的流量进行重新加密,并作为客户端证书身份验证的 SSL 代理。然而,BIG-IP APM 可以提供要求和验证客户端证书的方法,同时仍然从 CAS 阵列卸载 SSL 处理。以下示例演示了如何实施基于证书的验证以及用户名和密码身份验证。

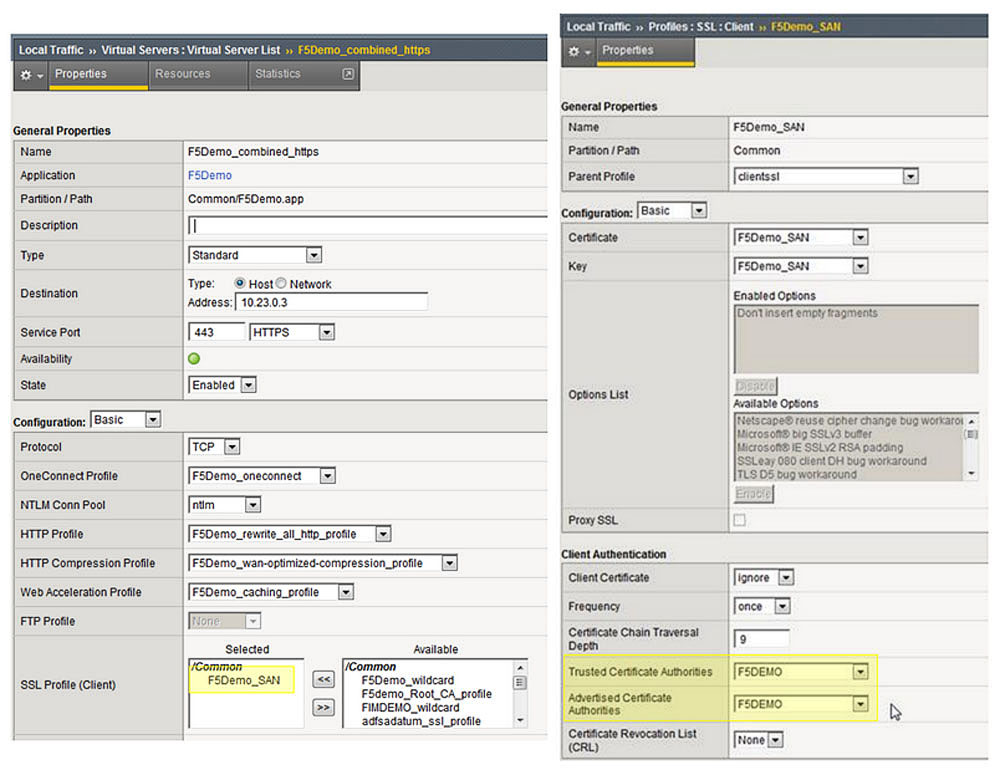

1. 现有客户机 SSL 配置文件可以修改为包含受信任的证书颁发机构 (CA),其 CA 证书先前已导入到 BIG-IP 系统中。此示例中,受信任的 CA 是“F5DEMO”。

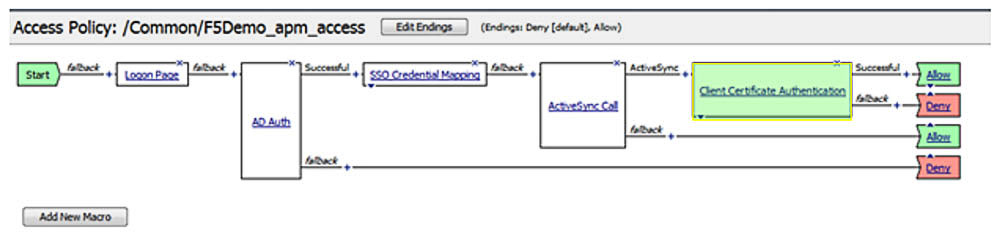

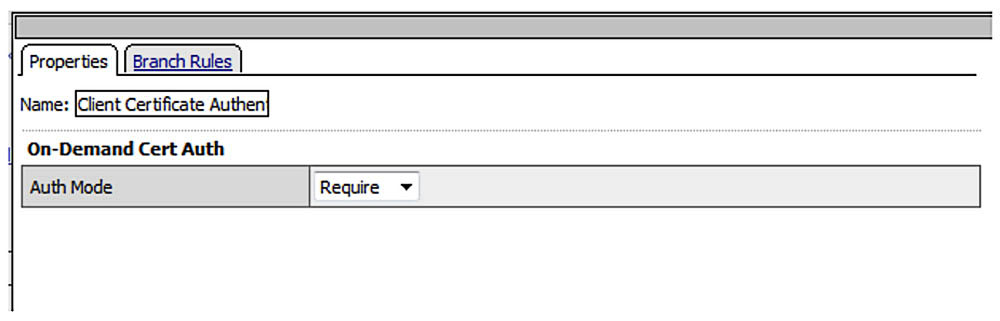

2. 现有 BIG-IP APM 访问策略已修改。包含“按需证书身份验证”元素。一旦用户使用其凭据(用户名和密码)成功认证,BIG-IP APM 将执行 SSL 重新握手,并根据上述受信任的 CA 验证客户端证书。如果验证失败,则会终止会话并拒绝访问。

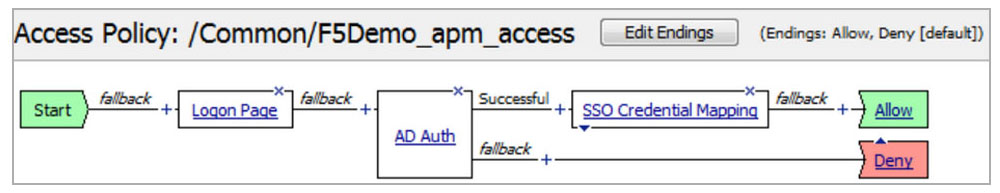

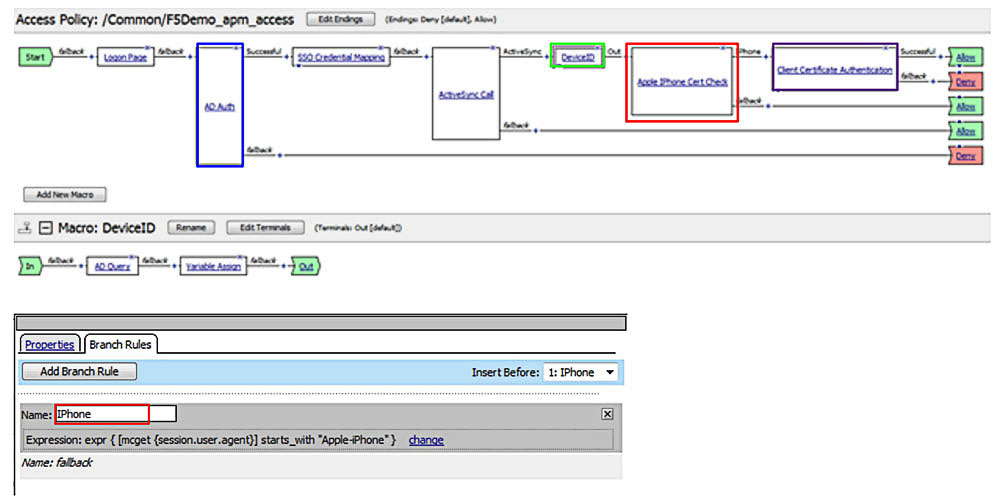

上述示例已经展示了 BIG-IP APM 如何通过用户名和密码、设备 ID 和客户端证书来验证移动设备。通过将这些不同的方法结合到一个单一的多重身份验证解决方案中,BIG-IP APM 可以提供安全且易于管理的 Exchange ActiveSync 访问。以下插图展示了一个典型的身份验证流程,该流程结合了之前讨论的方法,以及基于设备类型的决策。

- 使用用户名和密码,将用户预先身份验证至 Active Directory。

- 如果会话使用 ActiveSync,设备 ID 将与用户的属性和可接受设备列表进行比较。

- 勾选设备类型。

- 如果设备类型是 iPhone,则需要有效的证书。

对 Exchange 移动设备访问实施适当的安全控制并不以认证和授权为终点。为了进一步加强企业的安全态势,需要对流量(包括来自已验证来源的流量)进行有效监控和管理。由于大多数来自外部的流量都是通过传统的第 3 层防火墙流入企业网络,因此应该实施应用层防火墙或 WAF。运行于应用层的 WAF(如 BIG-IP Application Security Manager (ASM))会对 HTTP 有效负载进行分析并采取行动,进一步保护企业资产。

BIG-IP 系统上的 BIG-IP ASM 模块可用于保护 Exchange 环境免受众多威胁,包括但不限于第 7 层 DoS 和 DDoS、SQL 注入和跨站点脚本。

以下章节会说明如何配置 BIG-IP ASM 模块,以便与 Exchange ActiveSync 共用。

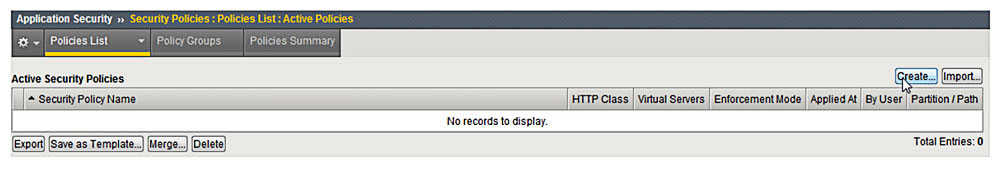

BIG-IP ASM 是一款极其强大的应用,因此部署起来相当耗时。幸运的是,F5 已经开发许多预配置模板,以大大减少所需的时间和精力。Exchange ActiveSync 由此而生。实施 Exchange ActiveSync 的 BIG-IP ASM 需要执行以下步骤。

1. 从“应用安全”菜单中,选择“安全策略”,新建策略。

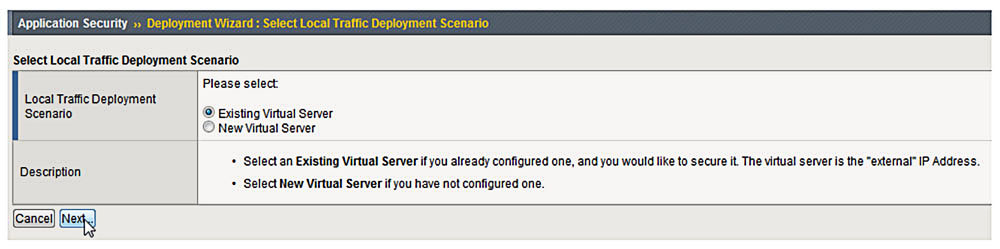

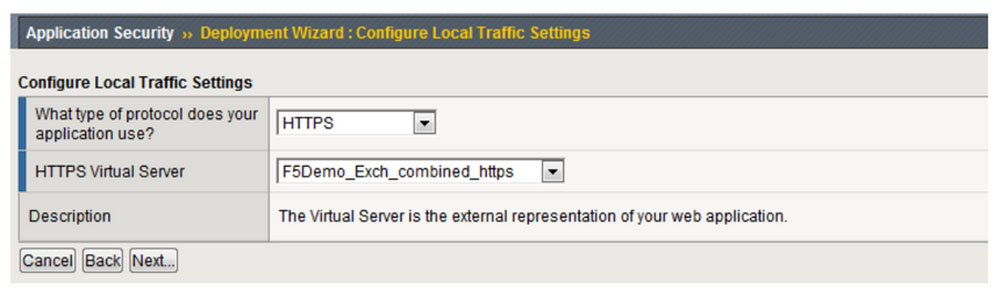

2. 选择“现有虚拟服务器”,然后“下一步”。

3. 选择“HTTPS”,现有 Exchange 虚拟服务,然后选择“下一步”。

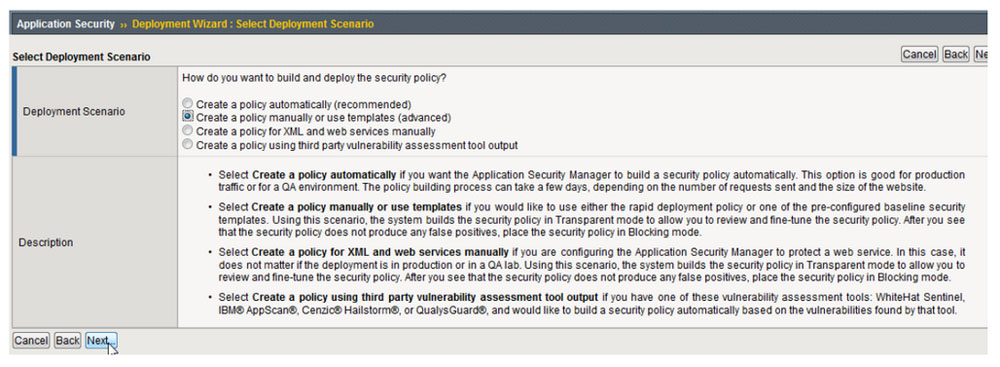

4. 选择“手动创建策略或使用模板(高级)”,然后选择“下一步”。

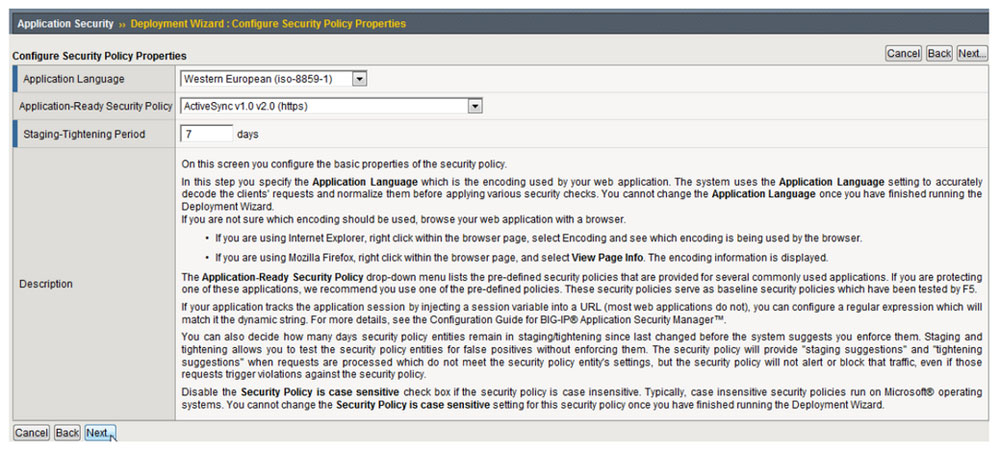

5. 选择策略语言,通常是西欧 (iso-8859-1)。然后选择“ActiveSync v1.0 v2.0 (https)”和“下一步”。

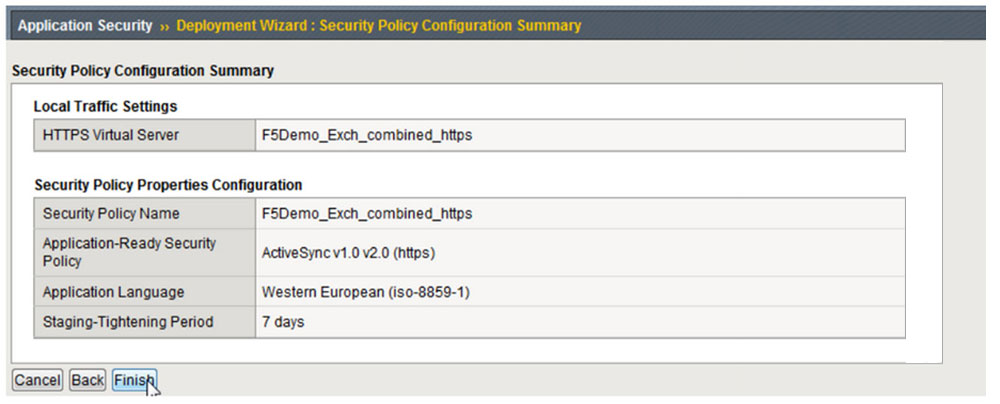

6. 选择“完成”。

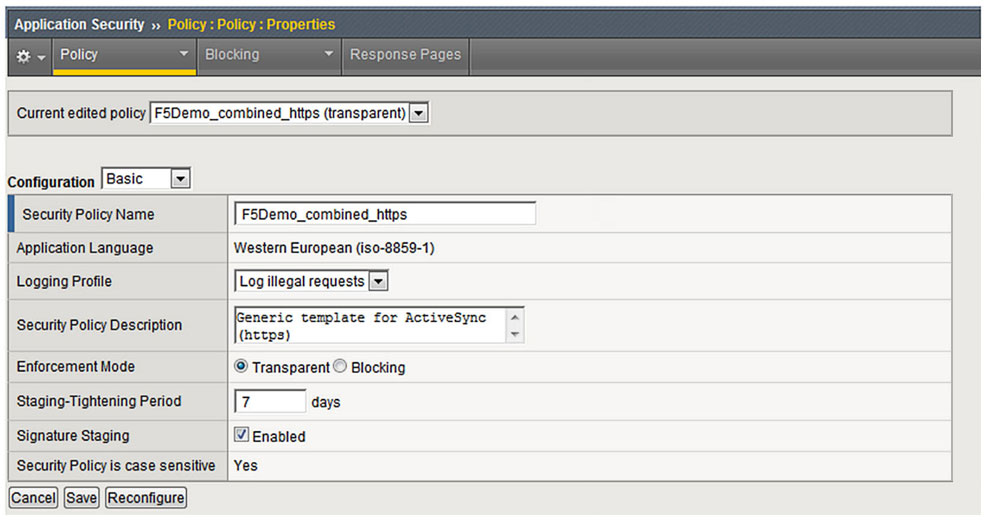

此时,安全策略已经创建并应用于 Exchange 虚拟服务器。然而,根据设计,该策略是以“透明”执行模式实施。该策略正在监视流量(包括入口和出口),但不会采取任何行动。这使得管理员能够在不影响用户的情况下调整策略。

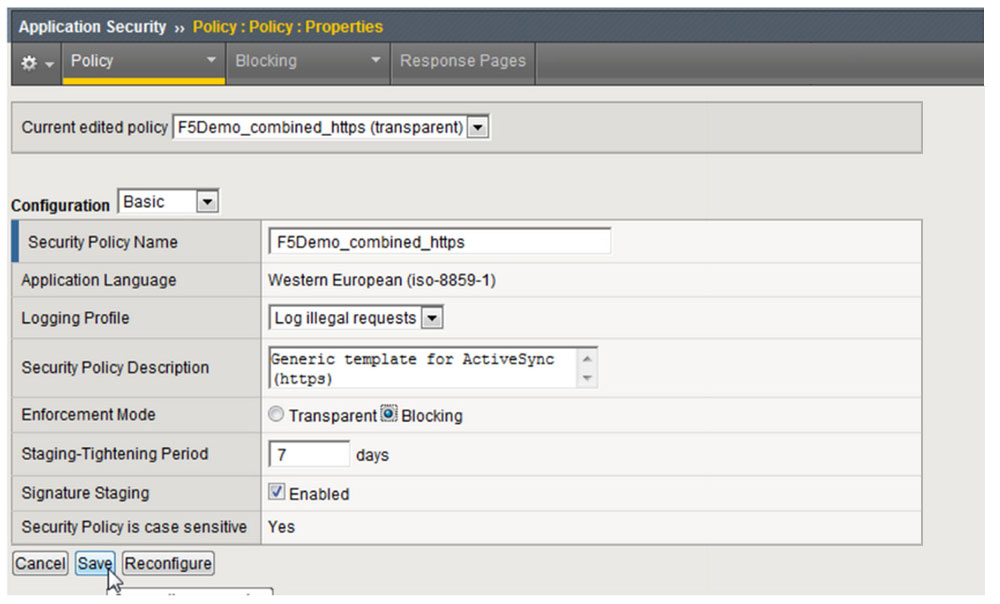

7. 一旦策略调整到可接受的水平,策略应该从“透明”切换到“拦截”。选择“拦截”的径向选项,然后“保存”。

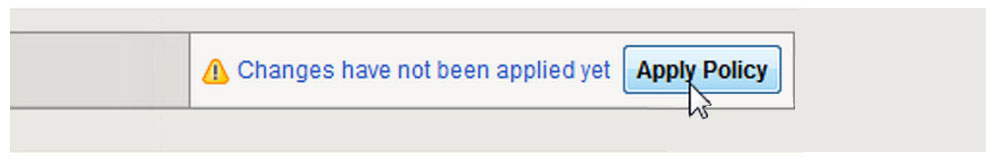

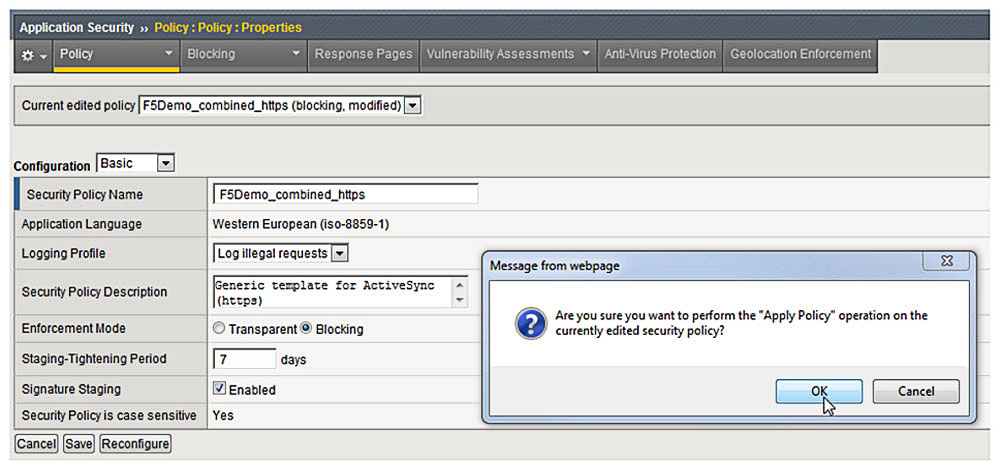

8. 选择“应用策略”来提交更改。

BIG-IP ASM 策略现以“拦截”模式运行。

为越来越多的流动员工提供应用访问正迅速成为许多企业的业务需求。确保这些应用的高可用性和安全性是当务之急。BIG-IP Access Policy Manager (APM) 和 Application Security Manager (ASM) 应用交付控制器旨在为关键业务应用提供高度可用和安全的部署。具体而言,通过结合 BIG-IP APM 的多重身份验证机制和 BIG-IP ASM 强大的第 7 层防火墙功能,可以实现卓越的 Exchange 移动设备安全保障。