OWASP トップ 10 2021 インフォグラフィック

OWASP トップ 10:

新たなリスクの波

20 年間で最も重要なアップデート

2003 年に初めてリリースされた OWASP Top 10 は、Web アプリケーションに対する最も重大なセキュリティ リスクに関する幅広いコンセンサスを表しています。 20 年間、主要なリスクはほとんど変わっていませんでしたが、2021 年の更新では、次の 3 つのテーマ領域でアプリケーション リスクに対処するための大きな変更が加えられました。

違反の最大の原因は何ですか?

アクセス攻撃

「アクセス攻撃、つまりユーザー向けの認証面に対する攻撃が、侵害の最も頻繁な原因でした。」1

— 2022年アプリケーション保護レポート: 流出を予想して

2021年の新着情報

OWASP Top 10 の更新に影響を与えた主な要因は次のとおりです。

2017

従来のWebアプリケーションに焦点を当てる

小規模データセット(30 CWE の規定サブセット)

さまざまなリスク要因、技術的/ビジネス的影響

20年以上にわたり注射が最大のリスク

2021

近代建築への移行

400 の CWE を備えたデータ駆動型プロセス

症状と根本原因を中心に再分類

新たなリスクの波:安全でない設計と実装

2021 OWASP トップ 10 セキュリティ リスク

A01

アクセス制御が壊れている

A02

暗号化の失敗

A03

注射

A04

安全でない設計

A05

セキュリティの誤った構成

A6

脆弱で古いコンポーネント

A7

識別および認証の失敗

A8

ソフトウェアおよびデータの整合性の障害

A9

セキュリティ ログと監視の失敗

A10

サーバーサイド リクエスト フォージェリ (SSRF)

テーマ#1

症状と根本原因の関連性

何が変わったのでしょうか?

OWASP トップ 10 のリスクは、一般的な脆弱性列挙 (CWE) にマッピングされ、多くの場合、脆弱性の悪用につながります。 しかし、以前の OWASP データ収集は、規定された 30 個の CWE のセットに重点が置かれており、以前のリストでは、根本原因を表す CWE と、さまざまな潜在的な原因を伴うより症状的な脆弱性との間に明確な区別がありませんでした。 2021 年のリストには 400 個の CWE が反映されており、より広範な分析が可能になりました。

2017年: 症状

A3:2017

機密データの漏洩

A7:2017

クロスサイトスクリプティング (XSS)

A4:2017

XML 外部エンティティ (XXE)

A9:2017

既知の脆弱性を持つコンポーネントの使用

A8:2017

安全でないデシリアライゼーション

A10:2017

不十分なログ記録と監視

2021年: 根本的な原因

A02:2021

暗号化の失敗

A03:2021

注射

A05:2021

セキュリティの誤った設定

A06:2021

脆弱で古いコンポーネント

A08:2021

ソフトウェアとデータの整合性の障害

A09:2021

セキュリティログと監視の失敗

なぜそれが重要なのか?

2021 年のリストでは、症状と根本的な原因をより適切に一致させ、セキュリティ チームがリスクの発生源の軽減に集中できるようにしています。

クラウド侵害の最大の原因は何ですか?

セキュリティの誤った設定

「私たちが皆さんにお願いしたいのは、症状に応急処置を施すのではなく、根本的な原因とその対処法について実際に考えることです。」2

—OWASP Foundation エグゼクティブ ディレクター、アンドリュー ファン デル ストック

テーマ#2

新しいリスクカテゴリー

何が変わったのでしょうか?

3 つの新しいリスク カテゴリは、アプリケーション設計の開始時からセキュリティに対処し、セキュリティをソフトウェア ライフサイクルの一部にする必要があることを強調しています。

A04: 2021

安全でない設計

A08: 2021

ソフトウェアとデータの整合性の障害

A10: 2021

サーバーサイドリクエストフォージェリ

なぜそれが重要なのか?

最近公開された log4j2 の脆弱性は、オープンソース ソフトウェアの脆弱性の重要性を浮き彫りにしています。 log4j2 ロギング ユーティリティ内の弱点は、OWASP トップ 10 リスク カテゴリの 2 つにマッピングされ、実際のエクスプロイトを含む CVE により、インジェクション、ソフトウェアおよびデータ整合性の障害、脆弱で古いコンポーネントという 3 つの問題が重なります。

「安全な設計であっても、実装上の欠陥により脆弱性が生じ、それが悪用される可能性があります。」

—2021年のOWASPトップ10

テーマ#3

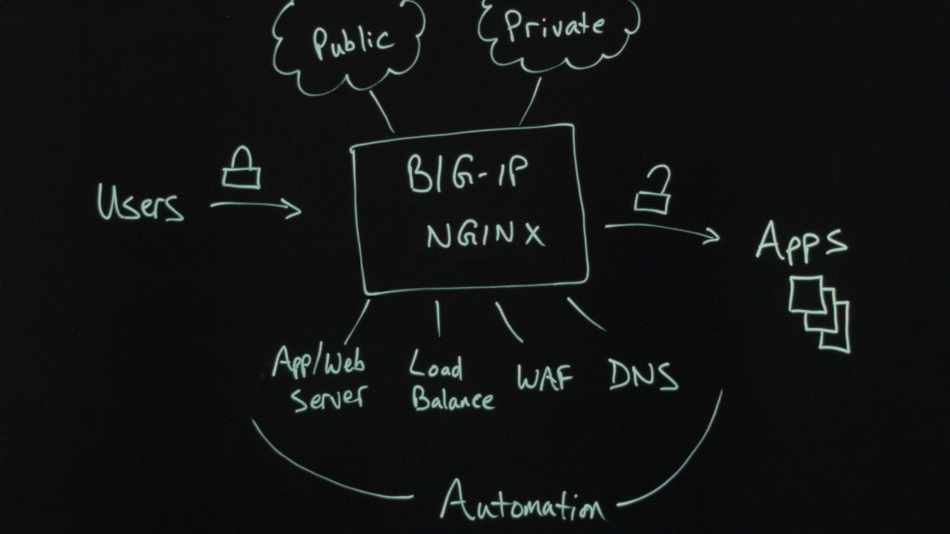

最新のアプリとアーキテクチャの保護

何が変わったのでしょうか?

アプリケーション アーキテクチャは、クラウド展開、コンテナ化、モバイル アプリ、API とサードパーティ統合の増加により進化してきました。 ログイン ページ、ショッピング カート、その他のビジネス ロジックは欠陥ではありませんが、本質的に悪用される危険性があります。 2021 年の OWASP Top 10 では、この新しい世界秩序におけるプロアクティブかつ先制的なセキュリティに関するガイダンスを提供します。

なぜそれが重要なのか?

セキュリティは、安全な CI/CD パイプライン、コンポーネント インベントリ、脅威モデリング、適切なリスク管理など、アプリケーション開発プロセス全体に統合する必要があります。 最新の OWASP Top 10 は、セキュリティをさらに基本的な設計原則に移行するために取り組んでいるセキュリティおよび AppDev/DevOps の専門家向けのリソースを提供します。

1 F5 2022 アプリケーション保護レポート。

2 Van der Stock、Andrew、 OWASP Top 10 、YouTube。 2021年10月8日。

さらに詳しく見る

報告

F5 Labs 2022 アプリケーション保護レポート

過去 1 年間に脅威がどのように進化したか、また最新の攻撃に対抗するためにセキュリティ防御をどのように調整できるかを理解します。

電子書籍

2021 OWASP トップ 10: 新たなリスクの波

より安全な開発と優れたアプリケーション セキュリティの基盤として OWASP Top 10 を使用する方法を学びます。

ウェビナー

OWASP トップ 10 2021: 新たなリスク秩序

OWASP Top 10 で何が変わったのか、また F5 Distributed Cloud WAAP などのソリューションがそれらのリスクをどのように軽減するのかをご覧ください。