INFOGRAPHIE : ÉTUDE DE RECHERCHE

La surveillance et la détection des menaces sont complexes pour les organisations dans le cloud

À mesure que les entreprises transfèrent davantage d’opérations vers le cloud, leurs besoins en surveillance et détection des menaces augmentent non seulement en termes de portée, mais aussi de complexité.

Dans une récente enquête, Gatepoint Research a interrogé 200 responsables dans différents secteurs pour savoir comment ils opèrent dans le cloud et abordent la cybersécurité. L’étude a examiné la façon dont les entreprises gèrent leur transition vers le cloud, suivent les questions de conformité et gèrent la sécurité dans les environnements de cloud public et hybrides.

Gatepoint Research a interrogé des responsables de la cybersécurité, des ingénieurs et des responsables d’entreprise :

- Quels types d’environnements clouds utilisez-vous ?

- Quel pourcentage de vos charges de travail se trouve dans le cloud ?

- Votre entreprise entreprend-elle des projets de transformation numérique/modernisation des applications ?

- Comment hébergez-vous votre infrastructure dans le cloud ?

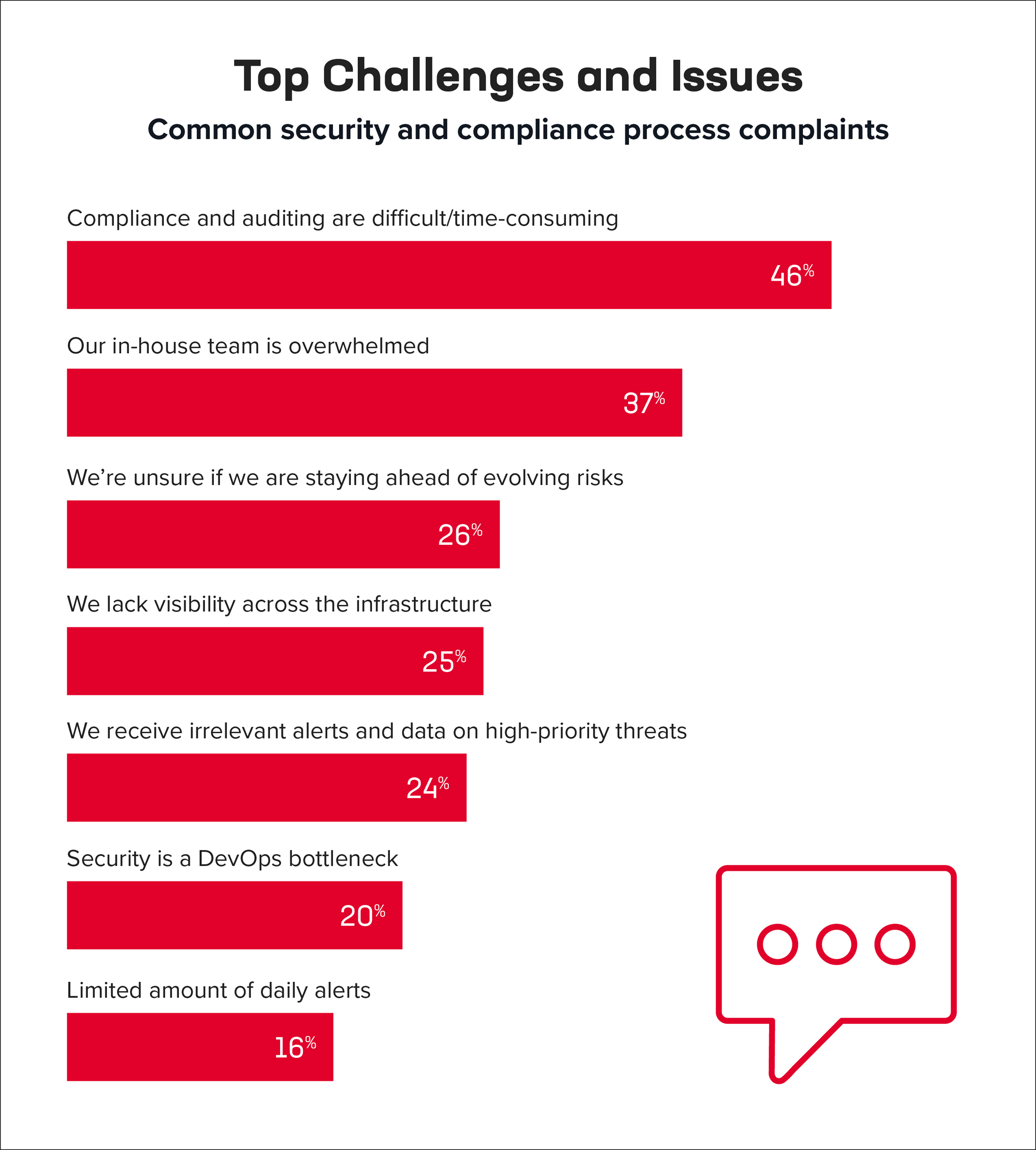

- Quelles sont les plaintes les plus courantes en matière de cybersécurité et de conformité dans votre organisation ?

- Quelles sont vos principales initiatives de sécurité pour les 12 prochains mois ?

- Quelles sont les fonctions de sécurité du cloud qui seraient les plus utiles à votre organisation ?

Leurs réponses montrent clairement que les charges de travail importantes dans le cloud signifient que les entreprises sont confrontées à des tâches manuelles, à des changements de conformité et à de nouvelles menaces pour les applications, les API et l’infrastructure, en particulier dans l’environnement cloud natif.

Ces entreprises veulent améliorer leurs meilleures pratiques de détection des menaces et se conformer plus facilement aux réglementations. Et la vôtre ?

Obtenez l’infographie pour découvrir les résultats de l’enquête et les statistiques.

Applications et API : aussi sécurisées que l’infrastructure sur laquelle elles s’exécutent