Infographie du Top 10 OWASP 2021

Le Top 10 de l'OWASP :

Une nouvelle vague de risques

INTRODUCTION

Les opportunités pour les attaquants ont explosé dans l’économie numérique d’aujourd’hui, qui repose sur des applications et des architectures modernes, des déploiements multicloud et des intégrations tierces, notamment des chaînes d’approvisionnement de logiciels et des pipelines CI/CD. Le Top 10 de l'OWASP pour 2021 aborde une nouvelle vague de risques sous forme de conseils incontournables pour améliorer la sécurité dans la conception et la mise en œuvre des applications.

La mise à jour la plus importante depuis 20 ans

Le Top 10 de l'OWASP, publié pour la première fois en 2003, représente un large consensus sur les risques de sécurité les plus critiques pour les applications Web. Pendant 20 ans, les principaux risques sont restés en grande partie inchangés, mais la mise à jour 2021 apporte des changements importants qui traitent des risques d'application dans trois domaines thématiques :

Recatégorisation des risques pour aligner les symptômes sur les causes profondes

Nouvelles catégories de risques englobant les architectures et le développement d'applications modernes

Exploitations de vulnérabilités ainsi que d'abus de logique métier

Quelle est la principale cause des violations ?

Attaques d'accès

« Les attaques d’accès, c’est-à-dire les attaques contre les surfaces d’authentification orientées utilisateur, ont été la cause la plus fréquente de violations. »1

— Rapport 2022 sur la protection des applications : Dans l'attente d'une exfiltration

Quoi de neuf pour 2021

Voici les facteurs clés qui ont influencé la mise à jour du Top 10 de l'OWASP :

2017

Focus sur les applications Web traditionnelles

Petit ensemble de données (sous-ensemble prescrit de 30 CWE)

Diversité des facteurs de risque, impacts techniques/commerciaux

L'injection est le principal risque depuis plus de 20 ans

2021

Passage aux architectures modernes

Processus piloté par les données avec 400 CWE

Recatégorisé autour des symptômes et des causes profondes

Une nouvelle vague de risques : conception et mise en œuvre non sécurisées

Les 10 principaux risques de sécurité de l'OWASP 2021

A01

Contrôle d'accès interrompu

A02

Échecs cryptographiques

A03

Injection

A04

Conception non sécurisée

A05

Mauvaise configuration de la sécurité

A6

Composants vulnérables et obsolètes

A7

Échecs d'identification et d'authentification

A8

Défaillances en matière d'intégrité des logiciels et des données

A9

Journalisation de sécurité et surveillance des échecs

A10

Falsification de requête côté serveur (SSRF)

THÈME #1

Symptômes alignés sur les causes profondes

Qu'est-ce qui a changé ?

La cartographie des 10 principaux risques de l'OWASP correspond aux énumérations de faiblesses courantes (CWE), qui deviennent souvent des exploits de vulnérabilité. Mais la collecte de données OWASP précédente s’est concentrée sur un ensemble prescrit de 30 CWE, et les listes précédentes ne faisaient aucune distinction significative entre les CWE qui représentaient les causes profondes et les faiblesses plus symptomatiques avec une variété de causes potentielles. La liste 2021 reflète 400 CWE et a ainsi permis une analyse plus large.

2017 : Symptôme

A3:2017

Exposition de données sensibles

A7:2017

Script intersite (XSS)

A4:2017

Entités externes XML (XXE)

A9:2017

Utilisation de composants présentant des vulnérabilités connues

A8:2017

Désérialisation non sécurisée

A10:2017

Enregistrement et surveillance insuffisants

2021 : Cause première

A02:2021

Défaillances cryptographiques

A03:2021

Injection

A05:2021

Mauvaise configuration de sécurité

A06:2021

Composants vulnérables et obsolètes

A08:2021

Défaillances en matière d'intégrité des logiciels et des données

A09:2021

Journalisation de sécurité et échecs de surveillance

Pourquoi est-ce important ?

La liste 2021 aligne mieux les symptômes sur les causes profondes sous-jacentes pour aider les équipes de sécurité à se concentrer sur la réduction des risques à leur source.

Quelle est la principale cause des violations du cloud ?

Mauvaise configuration de sécurité

« Ce que nous voulons, c’est que vous réfléchissiez réellement à ces causes profondes et à ce que vous pouvez faire pour y remédier, plutôt que d’essayer de mettre des pansements sur les symptômes. »2

—Andrew van der Stock, directeur exécutif de la Fondation OWASP

THÈME #2

Nouvelles catégories de risques

Qu'est-ce qui a changé ?

Trois nouvelles catégories de risques soulignent la nécessité d’aborder la sécurité dès le début de la conception de l’application et d’intégrer la sécurité dans le cycle de vie du logiciel.

A04: 2021

Conception non sécurisée

A08: 2021

Défaillances en matière d'intégrité des logiciels et des données

A10: 2021

Falsification de requête côté serveur

Pourquoi est-ce important ?

La récente publication de la vulnérabilité log4j2 met en lumière l’importance des exploits de logiciels open source. Les faiblesses de l'utilitaire de journalisation log4j2 correspondent à deux catégories de risques OWASP Top 10 et à un CVE avec des exploits du monde réel, ce qui en fait un trio : des échecs d'injection, de logiciel et d'intégrité des données, et des composants vulnérables et obsolètes.

« Une conception sécurisée peut néanmoins présenter des défauts de mise en œuvre conduisant à des vulnérabilités pouvant être exploitées. »

—Top 10 de l'OWASP pour 2021

THÈME #3

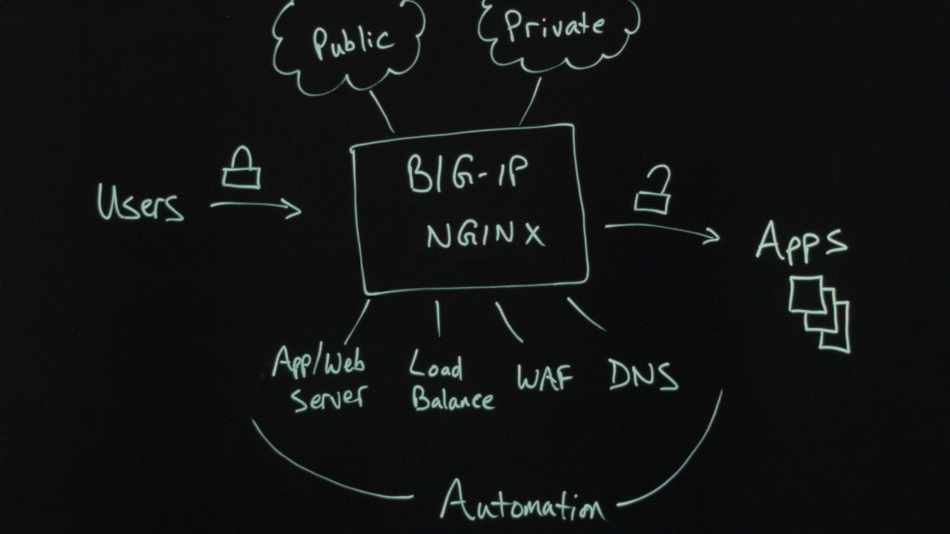

Protection pour les applications et architectures modernes

Qu'est-ce qui a changé ?

Les architectures d’applications ont évolué, avec les déploiements cloud, la conteneurisation, les applications mobiles et une prolifération d’API et d’intégrations tierces. Les pages de connexion, les paniers d’achat et autres logiques métier ne sont pas des défauts, mais ils sont intrinsèquement vulnérables aux abus. Le Top 10 de l'OWASP pour 2021 offre des conseils pour une sécurité proactive et préventive dans ce nouvel ordre mondial.

Pourquoi est-ce important ?

La sécurité doit être intégrée tout au long du processus de développement d’applications, y compris les pipelines CI/CD sécurisés, les inventaires de composants, la modélisation des menaces et une gestion rigoureuse des risques. Le dernier Top 10 de l'OWASP offre une ressource pour les professionnels de la sécurité et d'AppDev/DevOps qui travaillent à déplacer la sécurité encore plus loin dans les principes de conception fondamentaux.

1 Rapport sur la protection des applications F5 2022.

2 Van der Stock, Andrew, Top 10 de l'OWASP , YouTube. 8 octobre 2021.

En savoir plus

RAPPORT

Rapport 2022 de F5 Labs sur la protection des applications

Comprenez comment les menaces ont évolué au cours de l’année écoulée et comment les défenses de sécurité peuvent être ajustées pour vaincre les dernières attaques.

E-LIVRE

Le Top 10 de l'OWASP 2021 : La nouvelle vague de risques

Découvrez comment utiliser le Top 10 de l’OWASP comme base pour un développement plus sécurisé et une meilleure sécurité des applications.

WEBINAIRE

Le Top 10 OWASP 2021 : Le nouvel ordre du risque

Découvrez ce qui a changé dans le Top 10 de l’OWASP et comment des solutions comme F5 Distributed Cloud WAAP atténuent ces risques.

Simulateur de solutions

Protection des applications Web et des API distribuées dans le cloud F5 (WAAP)

Découvrez une démonstration interactive de protection holistique en tant que service pour les applications, où qu'elles s'exécutent.

VIDÉO

Série de vidéos de cours sur tableau lumineux OWASP Top 10 2021

Obtenez une analyse détaillée des 10 principaux risques de sécurité des applications Web de l'OWASP.