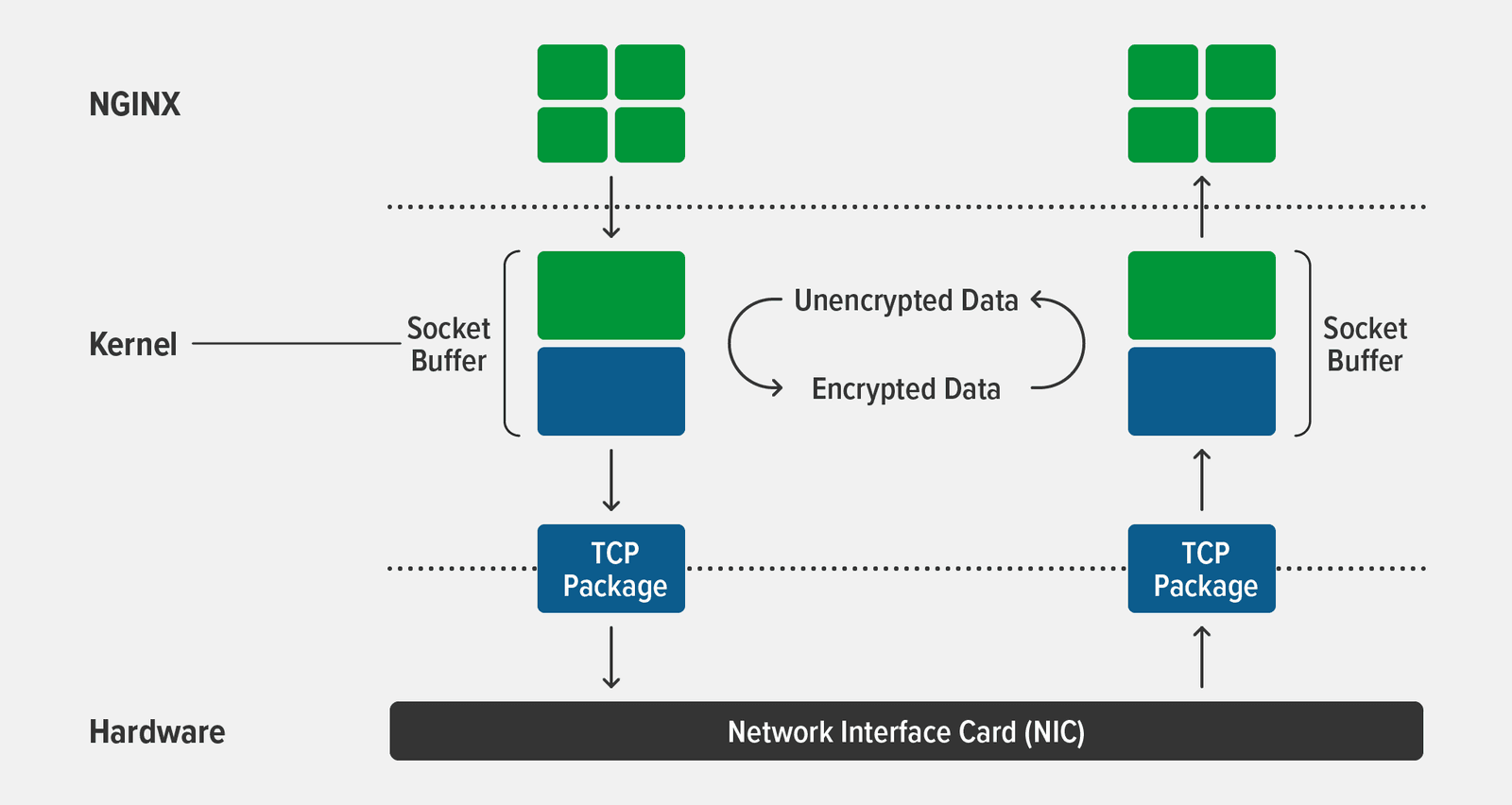

Transport Layer Security (TLS) is an extremely popular cryptography protocol. Implementing TLS in the kernel (kTLS) improves performance by significantly reducing the need for copying operations between user space and the kernel.

Combining kTLS and sendfile() means data is encrypted directly in kernel space, before being passed to the network stack for transmission. This eliminates the need to copy data into user space to be encrypted by TLS libraries and then back into kernel space for transmission. kTLS also enables offload of TLS processing to hardware, including offload of TLS symmetric crypto processing to network devices.

Modern Linux and FreeBSD kernels support offloading TLS to the kernel, and now NGINX Open Source does too! NGINX 1.21.4 introduces support for kTLS when serving static files and cached responses with SSL_sendfile(), which can hugely improve performance. As detailed below, both the kernel and OpenSSL must be built with kTLS for NGINX to use SSL_sendfile().

In this blog we detail which operating system and OpenSSL versions support kTLS, and show how to build and configure the kernel and NGINX for kTLS. To give you an idea of the performance improvement you can expect from kTLS, we also share the specs and results of our testing on FreeBSD and Ubuntu.

Note: kTLS implementations are quite new and evolving rapidly. This blog describes support for kTLS as of November 2021, but keep an eye out for announcements on nginx.org and the NGINX blog<.htmla> about changes to the information and instructions provided here.

General Requirements

- Operating system – Either of:

- FreeBSD 13.0+. As of November 2021, FreeBSD 13.0+ is the only OS that supports kTLS in NGINX without a manual build of NGINX to incorporate OpenSSL 3.0.0+. See Enabling NGINX with kTLS on FreeBSD.

- A Linux distribution built on Linux kernel version 4.17 or later, though we recommend using those built on version 5.2 or later when possible. (kTLS support is actually available in version 4.13, but OpenSSL 3.0.0 requires kernel header version 4.17 or later.)

- OpenSSL – Version 3.0.0 or later

- NGINX – Version 1.21.4 or later (mainline)[Editor – NGINX Plus R27 and later supports kTLS on eligible Linux‑based operating system versions; NGINX Plus R26 and later supports it on eligible FreeBSD versions. For details about supported OSs, see the NGINX Plus Releases page.]

Operating System Support

OSs That Support kTLS

As of November 2021, of the OSs supported by NGINX Open Source, the following support kTLS and the indicated ciphers. For details about cipher support, see TLS Protocol and Cipher Support.

| TLSv1.2 ciphers | TLSv1.3 cipher suites | TLS_CHACHA20_POLY1305_SHA256 cipher | Linux kernel version | |

|---|---|---|---|---|

| Amazon Linux 2* | ✅ | ✅ | ❌ | 5.10 |

| CentOS 8** | ✅ | ❌ | ❌ | 4.18 |

| FreeBSD 13.x | ✅ | ✅ | ❌ *** | N/A |

| RHEL 8 | ✅ | ❌ | ❌ | 4.18 |

| SLES 15 SP2 | ✅ | ✅ | ✅ | 5.3 |

| Ubuntu 20.04 LTS | ✅ | ❌ | ❌ | 5.4 |

| Ubuntu 21.04 | ✅ | ✅ | ✅ | 5.11 |

| Ubuntu 21.10 | ✅ | ✅ | ✅ | 5.13 |

* Kernel version must be 5.10, not 4.14; see OSs That Do Not Support kTLS and the Amazon Linux 2 FAQ

** Inherits its kTLS support status from RHEL 8 as its upstream source

*** See the FreeBSD commit log

OSs That Do Not Support kTLS

The following OSs do not support kTLS, for the indicated reason:

- Alpine Linux 3.11–3.14 – Kernel is built with the

CONFIG_TLS=noption, which disables building kTLS as a module or as part of the kernel. - Amazon Linux 2 – Linux kernel version is 4.14 for the default Amazon Linux 2 AMI (see the Amazon Linux 2 FAQ).

- CentOS 7.4+ – Linux kernel version is 3.10. Inherits its kTLS support status from RHEL 7.4+ as its upstream source.

- Debian 10 and 11 – Kernel is built with the

CONFIG_TLS=noption (see the Debian bug report logs). - RHEL 7.4+ – Linux kernel version is 3.10.

- SLES 12 SP5+ – Linux kernel version is 4.12.

- Ubuntu 18.04 LTS – Linux kernel version is 4.15.

TLS Protocol and Cipher Support

As detailed above, OSs that support kTLS vary in their support for TLS protocols and ciphers.

With TLSv1.2, the kTLS module supports these ciphers:

AES128-GCM-SHA256AES256-GCM-SHA384ECDHE-RSA-AES128-GCM-SHA256ECDHE-RSA-AES256-GCM-SHA384

With TLSv1.3, the kTLS module supports these cipher suites:

TLS_AES_128_GCM_SHA256TLS_AES_256_GCM_SHA384TLS_CHACHA20_POLY1305_SHA256(only some OSs, as specified in OSs That Support kTLS)

To verify which TLS ciphers supported by OpenSSL are enabled in your NGINX binary, run the openssl-3.0.0/.openssl/bin/openssl ciphers command in the directory where you built NGINX (for example, your home directory).

Enabling kTLS in NGINX

As mentioned in the introduction, kTLS improves NGINX performance because all encryption and decryption take place in the kernel. Data is encrypted directly in kernel space – before being passed to the network stack for transmission – eliminating the need to copy data into user space to be encrypted by TLS libraries and then back into kernel space for transmission.

Loading kTLS in the Kernel

In modern FreeBSD and Linux distributions, kTLS is usually built as a module (with the CONFIG_TLS=m option). You must explicitly load the kTLS module into the kernel before you start NGINX.

- On FreeBSD, run these commands as the

rootuser:For details about the FreeBSD command options, see the man page forktls(4). - On Linux distributions, run this command as the

rootuser:

Enabling NGINX with kTLS on FreeBSD

To enable kTLS support in NGINX on FreeBSD, you may use the same instructions as for Linux distributions. However, we recommend that you perform the following steps to leverage the build of NGINX with kTLS in the security/openssl-devel port in the FreeBSD Ports Collection. For more information, including an overview of kTLS, see TLS Offload in the Kernel on the FreeBSD website.

- Build OpenSSL 3.0 with kTLS support, selecting the appropriate options in the config menu:

- Modify /etc/make.conf to use openssl-devel as the default SSL library:

- Build NGINX:

Building NGINX with kTLS on Linux Distributions

Most current Linux distributions include an OpenSSL version earlier than 3.0.0 (commonly, version 1.1). So you need to build NGINX from source with OpenSSL 3.0.0.

The two crucial options on the configure command that enable kTLS support are:

--with-openssl=../openssl-3.0.0--with-openssl-opt=enable-ktls

The other configure options are for the modules included in the official NGINX binary packages available at nginx.org. You may specify a custom set of modules instead. To see the build options used for your current NGINX binary, run nginx -V.

To build NGINX with OpenSSL 3.0.0, run the following commands:

Note: The resulting NGINX binary is statically linked with OpenSSL 3.0.0 libraries. If you later need to patch OpenSSL, you must download and unpack the new OpenSSL source archive, then run the commands above to rebuild the NGINX binary.

Configuring NGINX

To enable kTLS, include the ssl_conf_command directive with the Options KTLS parameter in the server{} context, as in this sample configuration used for our testing:

Verifying kTLS is Enabled

To verify that NGINX is using kTLS, enable debugging mode and check for BIO_get_ktls_send() and SSL_sendfile() in the error log.

Note: We recommend that you disable debugging mode after making these checks, especially in production environments. Debug logging incurs a performance penalty due to the large volume of write operations; also, debug logs can be huge and quickly exhaust available space on the disk partition.

Performance Improvement with kTLS

When serving static files and cached responses under heavy load, SSL_sendfile() can increase throughput by up to 2x compared to user‑space TLS, but the size of the performance boost depends significantly on various factors (disk performance, system load, etc). It is also possible to reduce CPU usage if your network card supports TLS offload.

Testing Performance

To measure the performance boost on your setup, use the following instructions to run a simple one‑thread test. As detailed below, our test results indicate a performance boost of up to nearly 30% without any specific tuning.

Hardware and software used:

- AWS t3.medium instance with:

- 4 GB RAM

- 20 GB general purpose SSD

- Intel® Xeon® Platinum 8259CL CPU @ 2.50GHz with 2 cores

- FreeBSD 13.0 and Ubuntu 21.10

- TLSv1.3 with the

TLS_AES_256_GCM_SHA384cipher suite - NGINX 1.21.4, built and configured as specified in Enabling kTLS in NGINX.

To perform the test:

- Create a large file that fits completely in the disk cache:

- Run this command to check the throughput; the base command is repeated multiple times for more accurate results. Pipe the output to the

ministatutility[FreeBSD][Ubuntu] for a basic statistical analysis.

Results of Performance Testing

In the following results from our tests, presented as output from ministat, each value is the download speed in kBytes/second. The output is split across two lines for legibility.

Throughput for FreeBSD 13.0 without kTLS:

Throughput for FreeBSD 13.0 with kTLS:

Throughput for Ubuntu 21.10 without kTLS:

Throughput for Ubuntu 21.10 with kTLS:

In our testing, kTLS boosted performance more with FreeBSD than Ubuntu. The percentage improvement was as follows:

| Min | Max | Median | Avg | |

|---|---|---|---|---|

| FreeBSD 13.0 | 18% | 26% | 29% | 28% |

| Ubuntu 21.10 | 16% | 8% | 14% | 13% |

Summary

NGINX 1.21.4 introduces support for kTLS when serving static files and cached responses with SSL_sendfile(). Our testing shows that performance improves by between 8% and 29%, depending on the operating system.

We’re interested in hearing about your experiences with kTLS and NGINX, and especially the results of your testing on other OSs! Please share them in the comments section below.

About the Author

Related Blog Posts

Secure Your API Gateway with NGINX App Protect WAF

As monoliths move to microservices, applications are developed faster than ever. Speed is necessary to stay competitive and APIs sit at the front of these rapid modernization efforts. But the popularity of APIs for application modernization has significant implications for app security.

How Do I Choose? API Gateway vs. Ingress Controller vs. Service Mesh

When you need an API gateway in Kubernetes, how do you choose among API gateway vs. Ingress controller vs. service mesh? We guide you through the decision, with sample scenarios for north-south and east-west API traffic, plus use cases where an API gateway is the right tool.

Deploying NGINX as an API Gateway, Part 2: Protecting Backend Services

In the second post in our API gateway series, Liam shows you how to batten down the hatches on your API services. You can use rate limiting, access restrictions, request size limits, and request body validation to frustrate illegitimate or overly burdensome requests.

New Joomla Exploit CVE-2015-8562

Read about the new zero day exploit in Joomla and see the NGINX configuration for how to apply a fix in NGINX or NGINX Plus.

Why Do I See “Welcome to nginx!” on My Favorite Website?

The ‘Welcome to NGINX!’ page is presented when NGINX web server software is installed on a computer but has not finished configuring