Quantum computing is on the horizon, and it’s set to upend the cryptographic systems that protect our data, communications, and infrastructure. The time to start preparing is now. In this six-part blog series on post-quantum cryptography (PQC), cryptography thought leaders from across F5 will explain what’s at risk, what opportunities lie ahead, and what steps your organization can take today to stay secure in a post-quantum world. The future is closer than you think. Let’s get ready together.

In 2015, the U.S. National Security Agency (NSA) threw a wrench in the industry’s transition to Elliptical Curve Cryptography (ECC) from widely deployed Rivest–Shamir–Adleman (RSA) cryptosystems by asserting “for those partners and vendors that have not yet made the transition to Suite B elliptic curve algorithms, we recommend not making a significant expenditure to do so at this point but instead to prepare for the upcoming quantum-resistant algorithm transition.”

Since then, there have been many projections, and frankly, speculation as to when exactly a quantum computer that can break RSA and ECC will be available, including the assertion that there is a one-in-seven chance that widely deployed cryptography will be broken by 2026 and a 50% chance it will be rendered useless by 2031.

More recently, Satya Nadella, Microsoft Chief Executive Officer, claimed that a million-qubit processor is within reach. Microsoft as well as hyperscalers like IBM, Google, and AWS are on the forefront of quantum research and have exposed sandboxes in their respective cloud platforms. F5 Labs, in its 2025 Cybersecurity Predictions article, notes that even if quantum computing that can directly crack crypto is not imminent, 2025 will see use of AI to break traditional cryptography.

Post-quantum cryptography will impact all industries and geographies.

We are not good at prediction curves

“Q-Day” is imminent. The exact timing is not clear. This is not the first time the security industry is making predictions, but it is a noteworthy example of thought leaders and regulatory bodies trying to get ahead of the curve.

In 2000, Salesforce released the first publicly available API. In 2019, the Open Worldwide Application Security Project (OWASP) released its first API security project. Multiple projections about when Artificial General Intelligence (AGI) will be met have been dropped (sometime between 2040 and 2070), but the rapid rise of generative AI along with advancements in quantum computing put serious doubts that this projection will hold true (meaning it will probably be much sooner).

As noted in the initial blog in this series, the “harvest now, decrypt later” situation is real, and the U.S. National Institute of Standards and Technology (NIST) has already been releasing guidance on post-quantum resistant algorithms.

Q-Day will impact all areas of security including web apps, APIs, and interconnected AI ecosystems.

So how do industries stack up?

Quantum computing will enable attackers to better target power grids, financial networks, government systems, and telecommunications networks. Many industries, including healthcare and e-commerce, are required by compliance mandates to safeguard sensitive customer information, in part by deploying robust cryptography.

The largest organizations in these sectors have upwards of 30 million assets that will need to be retrofitted to support post-quantum cryptography (PQC). All businesses are at risk once a quantum computer that can break modern encryption emerges—particularly those dealing with intellectual property, healthcare records, financial transactions, or national security-related information.

F5 Labs research indicates that a majority of the top 1 million websites prefer TLS 1.3, which gives them potential to support PQC, but support drops rapidly for less popular ones. Safari does not yet support PQC, which significantly skews analysis of client-side readiness. While the impact is far beyond web traffic, this is an important indicator of industry readiness.

Industries have made progress towards PQC but are still behind the curve.

The reality is that the fastest movers across industries have barely scratched the surface of PQC support, leaving the entire online world in an incredibly vulnerable position. In particular, financial institutions, healthcare organizations, telecommunications providers, and government agencies, which represent a wide swath of critical infrastructure and the industries that arguably handle the most secret and sensitive data, have low rates of PQC-enabled sites.

Banking stands out as a surprisingly weak adopter of PQC, with just 4 out of 145 identified banks (2.9%) supporting post-quantum ciphers. Around 8.5% of healthcare and 7.1% of government sites in the top 1 million analyzed support PQC.

The technology sector is in slightly better shape with almost 12% of sites supporting PQC. Smaller organizations are more likely to adopt a web hosting or SaaS platform, which affords them all the security controls that platform has, including support for PQC.

Awareness is key (no pun intended…)

API proliferation and the rise of generative AI have dominated the security newsroom, but PQC readiness needs to be elevated to the boardroom. Conducting risk management in an evolving geopolitical landscape in silos is a recipe for failure. Leadership needs to be on point, as PQC is not solely a security-led function. Application, infrastructure, as well as security and risk teams will need to be educated and trained on PQC concepts and migration strategies. Key stakeholders and researchers will need to stay abreast of PQC standards, attacks, and performance improvements, leveraging best practices and test labs.

Industry will play a pivotal role and should collaborate with universities and vendors. For example, service providers with centralized infrastructure, internal Certificate Authorities, and close relationships with vendors are well-positioned to manage the overhead of larger PQC keys and signatures. These networks can adopt emerging PQC algorithms swiftly and serve as a litmus test for laggards.

The readiness and agility balance

Inventory is crucial and will require both manual and automated approaches to assess and prioritize risk. Technology elements that touch financial, reputational, and customer data are the natural areas to focus on.

PQC requires ongoing maintenance to ensure proper governance, evaluation of new algorithms, vendor assessments, alignment to regulatory frameworks, and readiness of security programs.

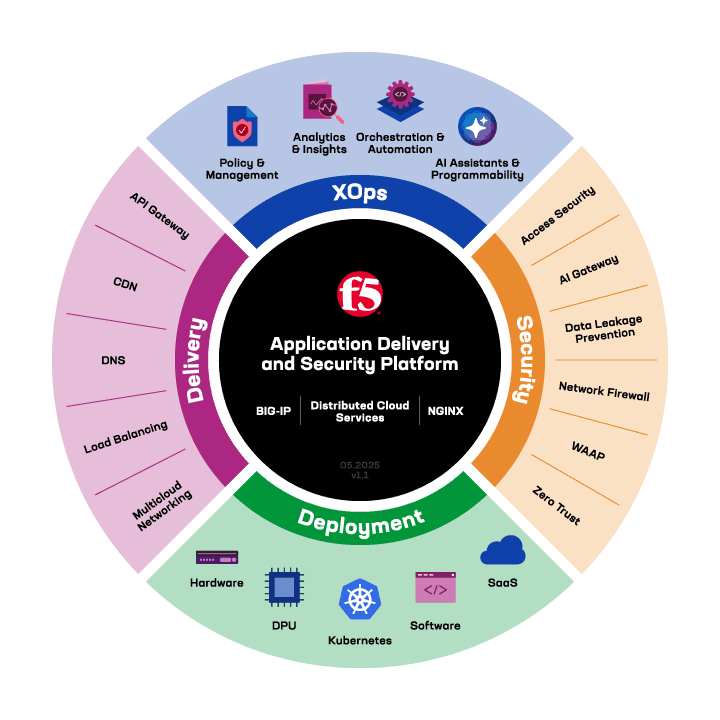

The F5 Application Delivery and Security Platform (ADSP) is PQC-ready.

Hybrid cipher suites combining classical algorithms with post-quantum algorithms provide security against both classical and quantum adversaries. Organizations delivering and securing applications via a CDN, SaaS, or application delivery controller (ADC) platform that maintain up-to-date ciphers and standards will be well positioned for Q-Day. Other organizations will need to quickly determine their exposure and align their readiness approach.

The adoption of PQC is not a simple binary decision, but rather a gradual transition based on technology, performance, interoperability, and requirements for each industry and their associated use cases.

Converged platforms promise to securely deliver apps, APIs, and AI workloads in any environment, with robust PQC support and powerful XOps capabilities that reduce operational toil with AI, automation, analytics, and programmability.

For more, check out F5’s PQC readiness solutions.

And stay tuned for the next blog post in our series where we’ll explain PQC standards and timelines.

About the Author

Related Blog Posts

Why sub-optimal application delivery architecture costs more than you think

Discover the hidden performance, security, and operational costs of sub‑optimal application delivery—and how modern architectures address them.

Keyfactor + F5: Integrating digital trust in the F5 platform

By integrating digital trust solutions into F5 ADSP, Keyfactor and F5 redefine how organizations protect and deliver digital services at enterprise scale.

Architecting for AI: Secure, scalable, multicloud

Operationalize AI-era multicloud with F5 and Equinix. Explore scalable solutions for secure data flows, uniform policies, and governance across dynamic cloud environments.

Nutanix and F5 expand successful partnership to Kubernetes

Nutanix and F5 have a shared vision of simplifying IT management. The two are joining forces for a Kubernetes service that is backed by F5 NGINX Plus.

AppViewX + F5: Automating and orchestrating app delivery

As an F5 ADSP Select partner, AppViewX works with F5 to deliver a centralized orchestration solution to manage app services across distributed environments.

F5 NGINX Gateway Fabric is a certified solution for Red Hat OpenShift

F5 collaborates with Red Hat to deliver a solution that combines the high-performance app delivery of F5 NGINX with Red Hat OpenShift’s enterprise Kubernetes capabilities.