As edge computing gains momentum, opportunities are opening up for telcos. Already equipped with key edge assets and capabilities, operators could provide much more than connectivity.

Businesses across the economy are turning to edge computing to support “Industry 4.0” applications that need to be both highly reliable and highly responsive. Such applications might involve the remote control of machinery or robots, or an automated ordering system in a fast food restaurant or retail chain.

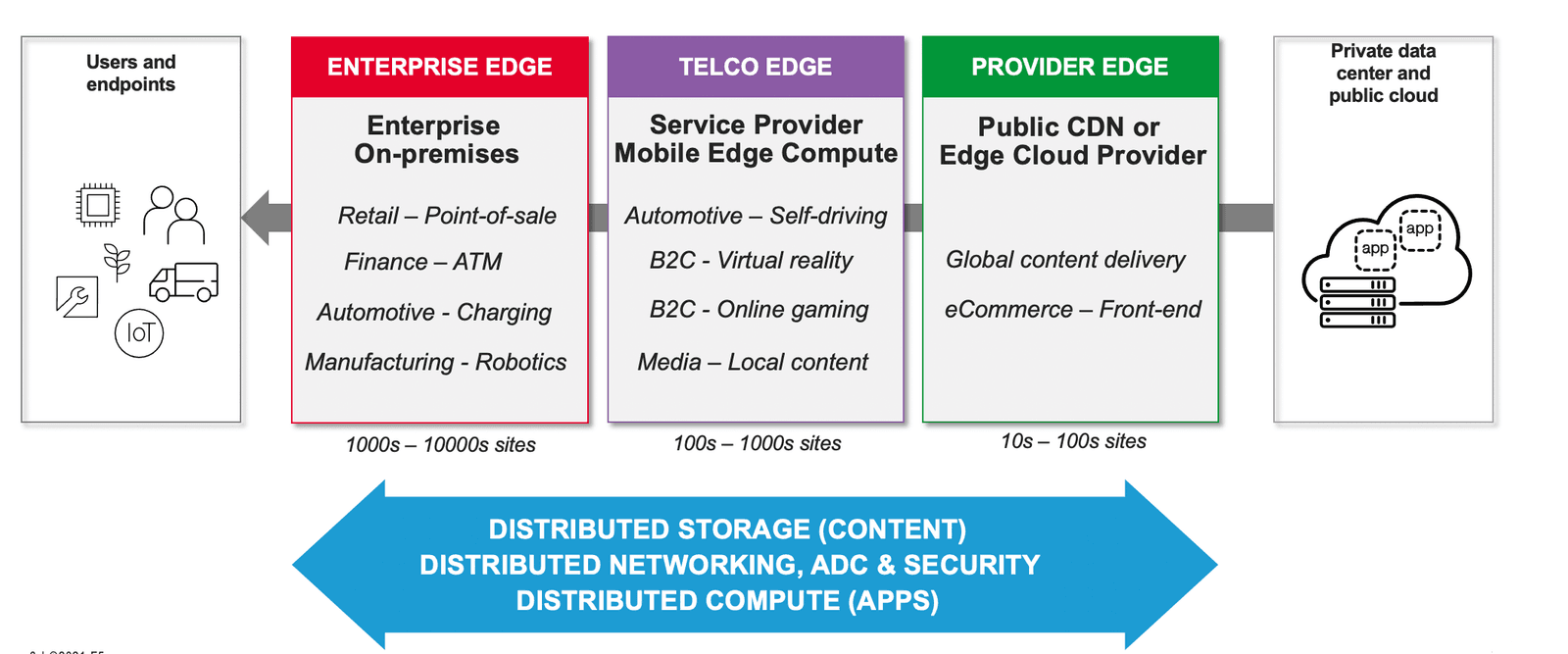

Today's telcos are now in a position to enable businesses to quickly and securely deploy and manage apps across potentially thousands of locations—both at the telco edge and the enterprise edge (as shown in the graphic below). To do that, they need to harness a flexible and scalable solution that can manage apps across public and private clouds, as well as on-premise data centers in which computing resources could be limited. Unlike centralized data centers, many edge facilities will be in space-constrained locations and need to be lean and frugal.

Gaining a competitive edge

Although many other players are also targeting the enterprise edge market, telcos are in a particularly strong position. They already operate widely distributed physical assets, such as base stations, central offices and even street-level cabinets, that could provide the foundations of an edge network. By combining edge computing with the necessary connectivity, it is possible to become a convenient one-stop shop for enterprises.

Telcos also have valuable technical and commercial expertise to draw from. They understand networking and radio interfaces, while most operators have been serving businesses in their local markets for decades. At the same time, they have long track records in preserving privacy and maintaining security while complying with stringent regulations.

Today, the versatility and reliability of 5G is enabling telcos to move up the value chain to go beyond simply offering content delivery networks and caching services. This presents an opportunity to play a key role in the delivery of dynamic and intelligent edge computing.

As well as supplying fast and responsive connectivity, operators can use 5G to provide enterprises with private networks, private security, and a managed end-to-end service experience. As part of that broader proposition, it is now possible to combine software-defined wide-area networking with security services, including web application firewalls, anti-bot, anti-DoS and anti-fraud measures.

Configuring and controlling edge compute

In addition to networking and security, cloud-native technologies, such as microservices, containers and Kubernetes, are key. Widely adopted in the IT world, the Kubernetes framework enables an app’s constituent microservices—packed inside a container—to dynamically move to any appropriate compute location with a supporting Kubernetes stack. That location could be a public cloud, a physical server the enterprise owns, or a virtual machine in a telco’s point of presence.

But harnessing Kubernetes across a highly distributed edge architecture can be tricky, particularly as there are skill shortages in this field. Whereas deploying an app in a public cloud is straightforward, deploying an app in potentially hundreds or thousands of locations, and then keeping it up-to-date and secure, is a very different proposition. It would require complex operational tooling. In fact, manually stitching together application logic and delivery and security technologies across these environments could introduce new security risks and major operational complexity.

To complicate matters further, the edge means different things to different people. For some vendors, the edge is limited to the specific computing environments that they support. But enterprises want to define the edge for themselves and deploy their apps where it suits them. They also want the flexibility to move these apps, or parts of them, from one environment to another as their business evolves or responds to market dynamics.

Making it quick and simple

To help telcos and enterprises address these challenges, F5 acquired Volterra in January 2021. Now F5 has a platform that can be used to quickly deploy and securely interconnect apps across an unlimited number of edge locations, regardless of whether they belong to a public or private cloud, or are on-premises. As demand for edge computing grows, this capability will make life much easier for the many telcos serving hundreds, if not thousands, of enterprise customers.

Furthermore, as Volterra uses industry standard container technology and Kubernetes, enterprises and telcos can ‘build once, deploy globally,’ rather than rewriting code to adapt to the constraints of a closed edge provider. Volterra’s technology is also the ideal vehicle to deploy F5’s enterprise-grade application delivery and security suite to edge locations.

As a case in point, F5’s Volterra technology could, for example, enable a telco to deploy and configure apps across hundreds, or even thousands, of stores on behalf of a retailer. Here, the Volterra console can be used to deploy the front-end of the application in the stores. Telcos could then deploy the back-end of the application in the retailer’s private data centres. The telco can then provide app services, such as load balancing, web app firewall, DDoS and API security. The final step is to give the retailer end-to-end visibility of how the app is performing and the security status of all the stores. This could entail the telco providing a self-service portal through which the retailer can manage the solution.

It is an elegant approach that is both simple and fast. As well as enabling telcos to easily deploy apps at the edge, the F5-Volterra solution securely interconnects this edge with central data servers, or the public cloud via IPSec or SSL tunnels. Interconnection of all sites is achieved through Volterra's high-capacity private global backbone, which has presence in over 20 PoPs worldwide with multiple tier 1 transit connections and private peering with major SaaS and public cloud providers.

Unlike other solutions in the market that originate from the centralized cloud model, the Volterra platform is lightweight and has a small footprint. As the deployment and configuration is almost effortless, employing the F5-Volterra solution will be an order of magnitude more cost-effective than trying to build it in-house or working with the more rigid and computer-intensive solutions provided by the hyper-scalers.

Building out a telco cloud

If telcos can integrate edge computing into their existing infrastructure in a way that is straightforward and seamless for their business customers, they should open up major new revenue streams. Over the next five years, analysts expect the edge computing market to grow rapidly with the deployment of smart-city and industrial sensors, advanced-manufacturing quality control systems, remote-controlled heavy machinery, and autonomous fleet vehicles. By 2025 and beyond, edge platforms could even serve as the basis for fully autonomous technology, including self-driving vehicles, remote surgery, and industrial robots, according to forecasts by the Boston Consulting Group. As their 5G networks expand, now, more than ever, is the time for telcos to build out a compelling edge proposition.

About the Author

Related Blog Posts

Why sub-optimal application delivery architecture costs more than you think

Discover the hidden performance, security, and operational costs of sub‑optimal application delivery—and how modern architectures address them.

Keyfactor + F5: Integrating digital trust in the F5 platform

By integrating digital trust solutions into F5 ADSP, Keyfactor and F5 redefine how organizations protect and deliver digital services at enterprise scale.

Architecting for AI: Secure, scalable, multicloud

Operationalize AI-era multicloud with F5 and Equinix. Explore scalable solutions for secure data flows, uniform policies, and governance across dynamic cloud environments.

Nutanix and F5 expand successful partnership to Kubernetes

Nutanix and F5 have a shared vision of simplifying IT management. The two are joining forces for a Kubernetes service that is backed by F5 NGINX Plus.

AppViewX + F5: Automating and orchestrating app delivery

As an F5 ADSP Select partner, AppViewX works with F5 to deliver a centralized orchestration solution to manage app services across distributed environments.

F5 NGINX Gateway Fabric is a certified solution for Red Hat OpenShift

F5 collaborates with Red Hat to deliver a solution that combines the high-performance app delivery of F5 NGINX with Red Hat OpenShift’s enterprise Kubernetes capabilities.