Tendencias de ciberseguridad que afectan a los organismos del sector público

TENDENCIA N.º 1

Seguridad, orquestación, automatización y respuesta (SOAR)

¿EN QUÉ CONSISTE?

Término acuñado por Gartner, SOAR engloba la gestión de amenazas y vulnerabilidades, la automatización de las operaciones de seguridad y la respuesta a incidentes de seguridad, de modo que las organizaciones pueden recopilar datos relacionados con amenazas procedentes de diversas fuentes y sistemas y responder a amenazas de bajo nivel sin intervención humana.

¿CUÁL ES EL IMPACTO?

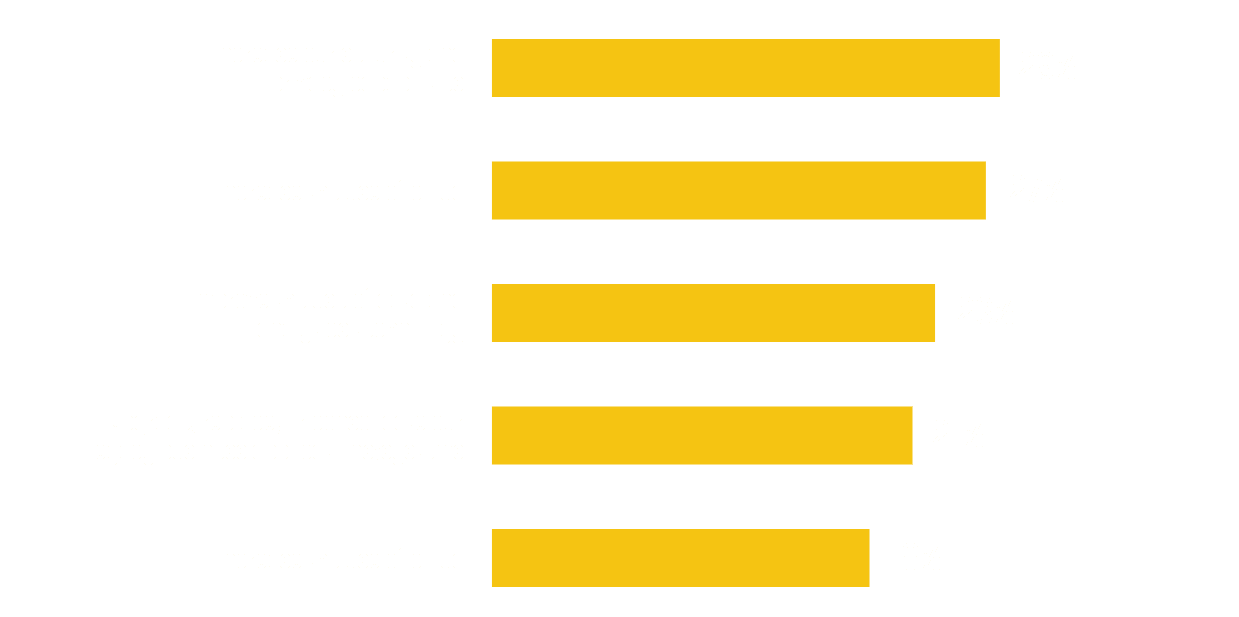

Las organizaciones que ya están invirtiendo en SOAR están obteniendo resultados convincentes, como se observa en el siguiente gráfico.

Ventajas de SOAR

¿CUÁL ES EL RETO?

Una estrategia SOAR eficaz requiere un enfoque de seguridad sólido que incluya la recopilación de datos relacionados con las amenazas a partir de una serie de fuentes y sistemas y la respuesta a esos datos con poca intervención humana.

¿QUÉ PUEDE HACER?

Busque soluciones de seguridad que ofrezcan detección, mitigación y análisis automatizados. El aprendizaje automático y otras técnicas de IA permiten que el sistema aprenda patrones de tráfico históricos o similares y proporcione información sobre lo que está sucediendo exactamente.

TENDENCIA N.º 2

Zero Trust: no confiar en nadie, proteger en todas partes

¿EN QUÉ CONSISTE?

Aunque Zero Trust existe desde hace una década, ha adquirido una nueva urgencia a medida que más empleados del sector público trabajan desde casa durante la pandemia de COVID-19. Con los delincuentes tramando constantemente nuevas formas de acceder a las redes objetivo, el enfoque de «confía, pero verifica» está dando paso al de «no confíes en nadie, protege en todas partes» (o Zero Trust).

¿CUÁL ES EL IMPACTO?

Los gobiernos deben replantearse el perímetro tradicional de la red para lograr una mayor seguridad. Para hacer posible el sistema Zero Trust, hay que abandonar el enfoque «confiar, pero verificar» y seguir estos tres principios: no confiar nunca, verificar siempre y supervisar continuamente.

Ventajas de Zero Trust

NUNCA CONFIAR

VERIFICAR SIEMPRE

SUPERVISAR CONTINUAMENTE

¿CUÁL ES EL RETO?

El gran reto de la seguridad de Zero Trust es impedir el acceso no autorizado sin dificultar las cosas a los usuarios legítimos ni aumentar la carga informática de los organismos públicos.

¿QUÉ PUEDE HACER?

Elija la tecnología de gestión y autenticación de acceso adecuada. Por ejemplo, una gran agencia federal estadounidense utilizó sus plataformas F5 BIG-IP existentes para habilitar Zero Trust. Contar con un gran número de dispositivos F5 desplegados en su red (2500 en este caso) transformó lo que puede ser un proceso arduo en un proceso fluido.

TENDENCIA N.º 3

Adopción de directrices gubernamentales de seguridad

¿EN QUÉ CONSISTE?

Ante la evolución de las amenazas, muchos organismos están adoptando directrices de seguridad gubernamentales, como las del Instituto Nacional de Normas y Tecnología (NIST) y la Agencia de Sistemas de Información de Defensa (DISA) en Estados Unidos o la Directiva sobre Información y Seguridad de las Redes (NIS) 2 en Europa. Estas potentes normas de ciberseguridad ayudan a identificar y aplicar las medidas adecuadas para proteger los sistemas y datos críticos frente a las ciberamenazas. Por ejemplo, la legislación presentada en el Congreso de EE. UU. exigiría a los organismos federales que empezaran a migrar sus sistemas informáticos a las normas de criptografía poscuántica del NIST, diseñadas para proteger la información sensible en la era de la computación cuántica. Las normas también pueden orientar una respuesta y recuperación adecuadas ante incidentes de ciberseguridad.

¿CUÁL ES EL IMPACTO?

Las vulnerabilidades de seguridad asociadas al desarrollo de nuevas aplicaciones y a los procesos de modernización pueden dar lugar a ataques y abusos contra las agencias, con la consiguiente pérdida de información personal identificable (PII) de los ciudadanos y los empleados, secretos de estado y militares, y dinero.

Principales iniciativas tecnológicas

¿Cuál de las siguientes iniciativas tecnológicas va a priorizar su organización de TI en los próximos 12 meses?

( Forrester Infographic: El estado de la transformación digital en el gobierno 2021 )

¿CUÁL ES EL RETO?

Como se pone de relieve en el gráfico de Forrester anterior, en el que aparecen los organismos encuestados, hay muchas prioridades de TI que compiten entre sí. Incluso cuando el aumento de las capacidades de seguridad y privacidad es la prioridad número uno, otras iniciativas importantes siguen restando fondos y recursos. Equilibrar estas iniciativas puede resultar extremadamente difícil.

¿QUÉ PUEDE HACER?

Busque soluciones de ciberseguridad que simplifiquen la protección de sus activos más valiosos y cumplan las últimas directrices de seguridad gubernamentales.